实验环境

攻击者 Kali 192.168.192.128

受害者 Kioptrix 3 IP未知

攻击者和受害者在同一网段

1. 信息收集

nmap -sn 192.168.192.0/24找到靶机IP为192.168.192.153

查看受害者服务详情

nmap -sV -A 192.168.192.153

22/tcp open ssh OpenSSH 4.7p1 Debian 8ubuntu1.2 (protocol 2.0)

80/tcp open http Apache httpd 2.2.8 ((Ubuntu) PHP/5.2.4-2ubuntu5.6 with Suhosin-Patch)

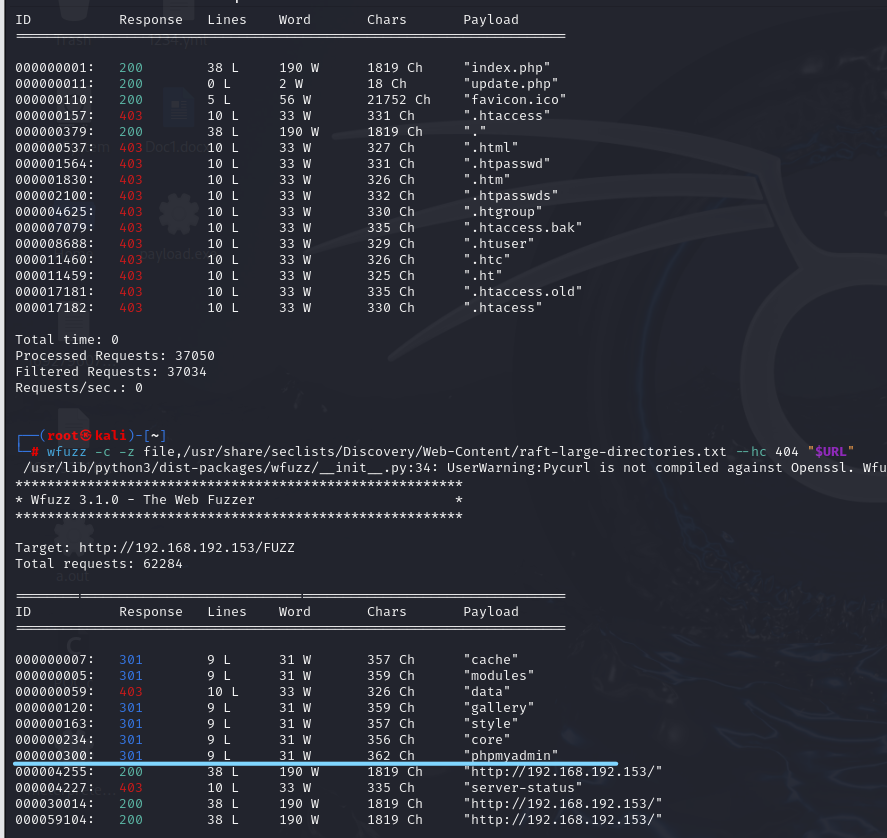

Fuzz模糊测试

export URL="http://192.168.192.153/FUZZ"

#模糊测试目录 排除404网页

wfuzz -c -z file,/usr/share/seclists/Discovery/Web-Content/raft-large-directories.txt --hc 404 "$URL"

#模糊测试文件 排除404网页

wfuzz -c -z file,/usr/share/seclists/Discovery/Web-Content/raft-large-files.txt --hc 404 "$URL"

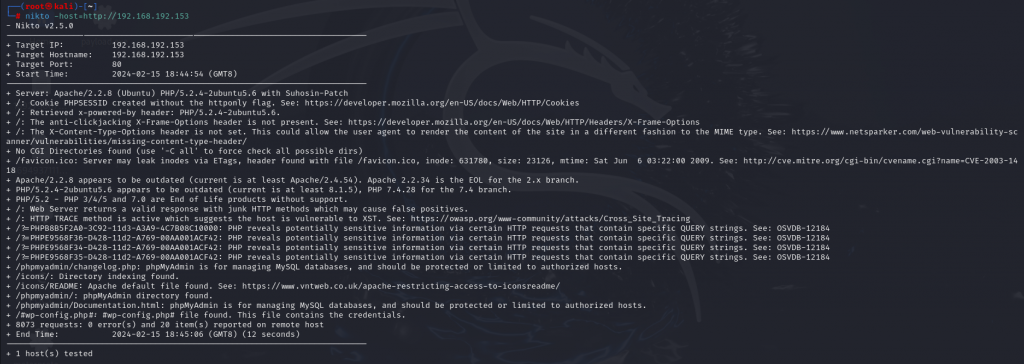

用nikto扫描

nikto -host=http://192.168.192.153

用enum4linux扫描

enum4linux 192.168.192.153没有什么发现

2. 漏洞发现并利用

查看HTTP服务

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END