1. 环境准备

Vulnhub-DC2靶机一台 IP未知

下载页面:https://www.vulnhub.com/entry/dc-2,311/

kali 攻击者 IP 192.168.229.128

VM网卡 NAT模式

靶机和攻击机在同一网段

2. 信息收集

2.1 靶机IP获取

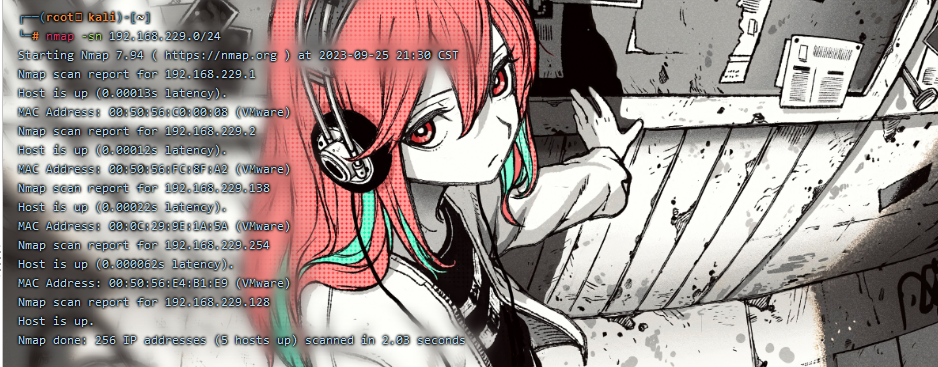

┌──(root㉿kali)-[~]

└─# nmap -sn 192.168.229.0/24只做扫描存活主机 不扫描端口

疑似IP位于192.168.229.138

对特定IP扫描

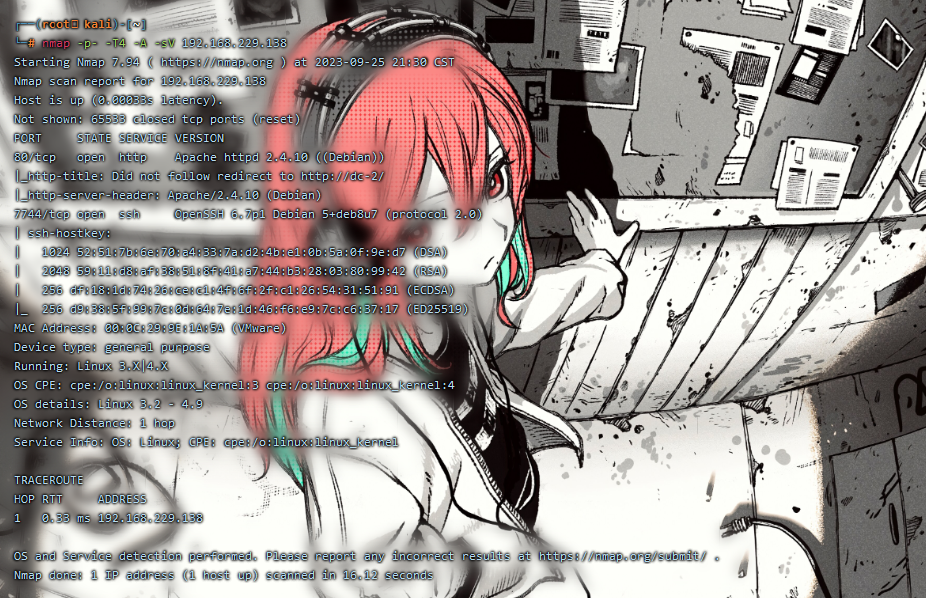

┌──(root㉿kali)-[~]

└─# nmap -p- -T4 -A -sV 192.168.229.138

发现开了80和7744端口

7744端口是ssh服务 给了ssh-hostkey 没啥用

我们目标在80端口

发现好像也报错了

80/tcp open http Apache httpd 2.4.10 ((Debian))

|_http-title: Did not follow redirect to http://dc-2/

|_http-server-header: Apache/2.4.10 (Debian)我们访问一下试试

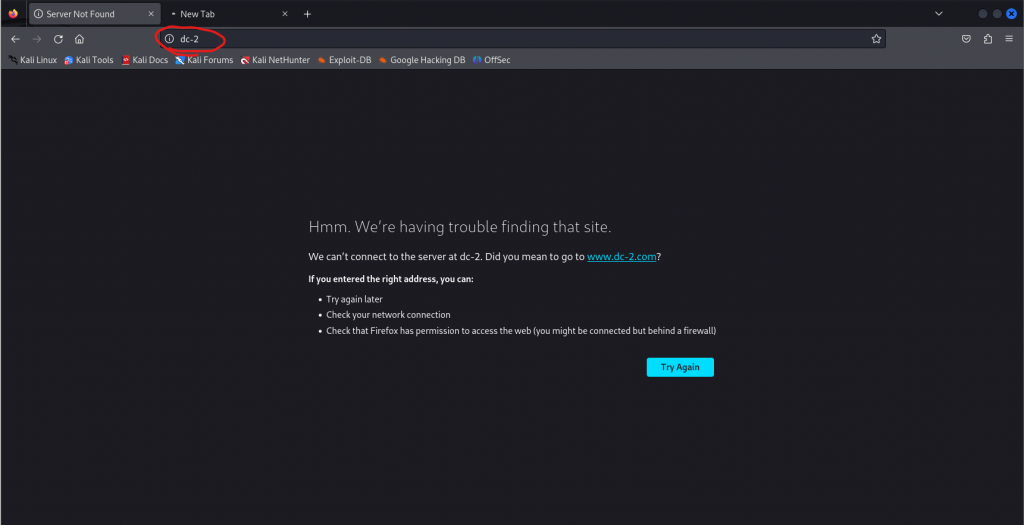

很奇怪 好像做了个域名解析

又好像是发生了跳转

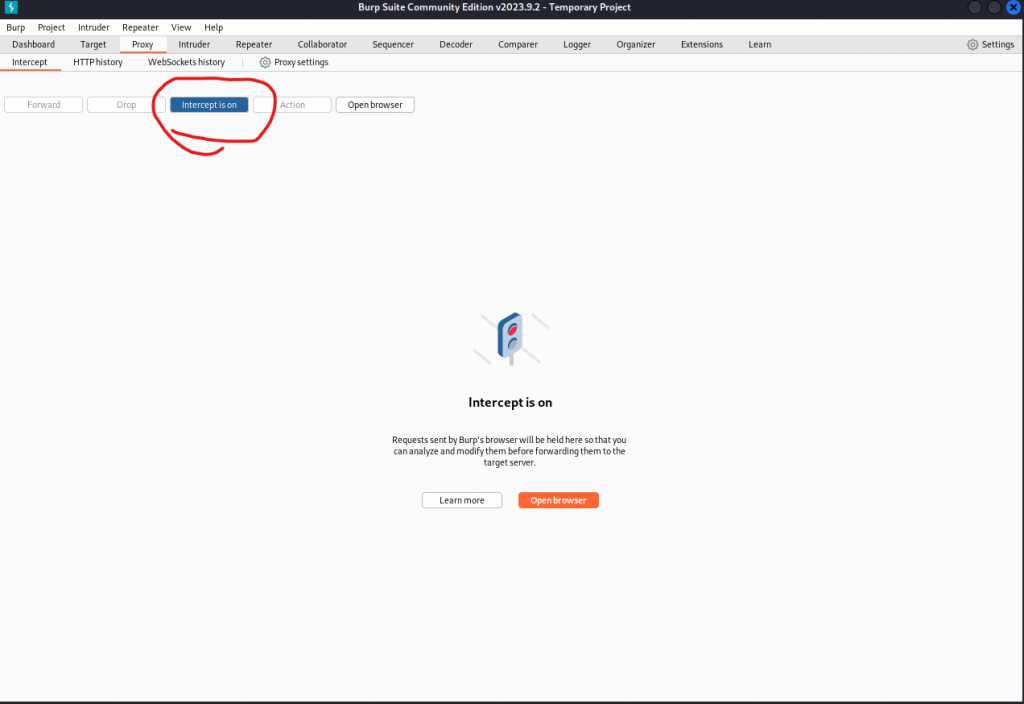

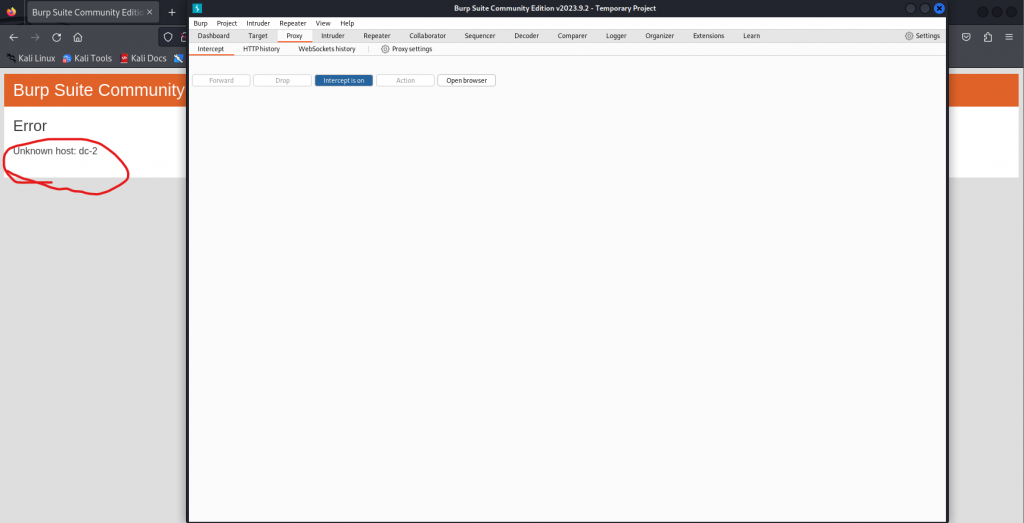

我们用burp suite试试 看看能不能截住跳转

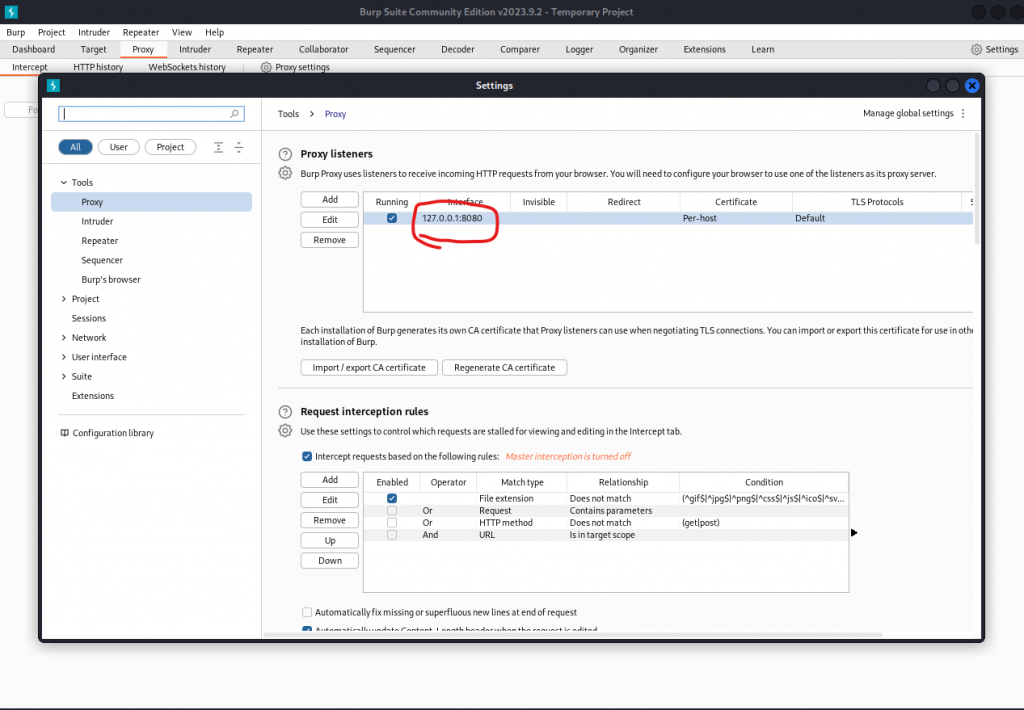

tips:

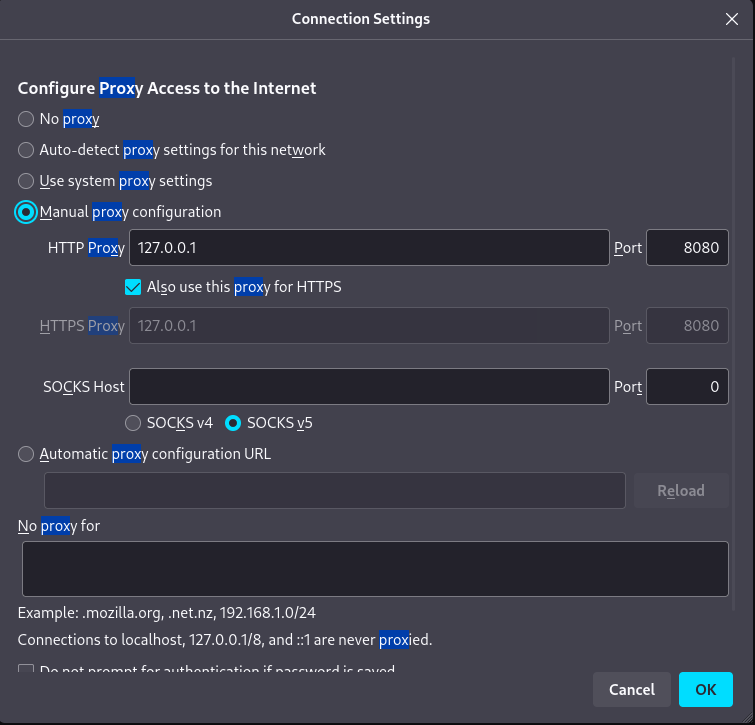

burp suite代理设置

查看burp suite设置

监听在8080

我们把浏览器的代理手动设置为127.0.0.1 8080

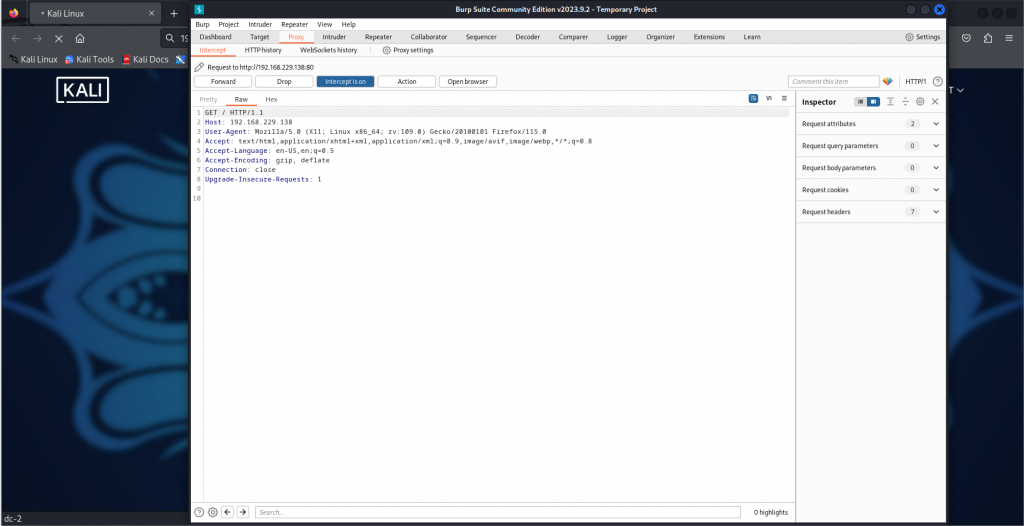

开启监听并输入url

我们forward

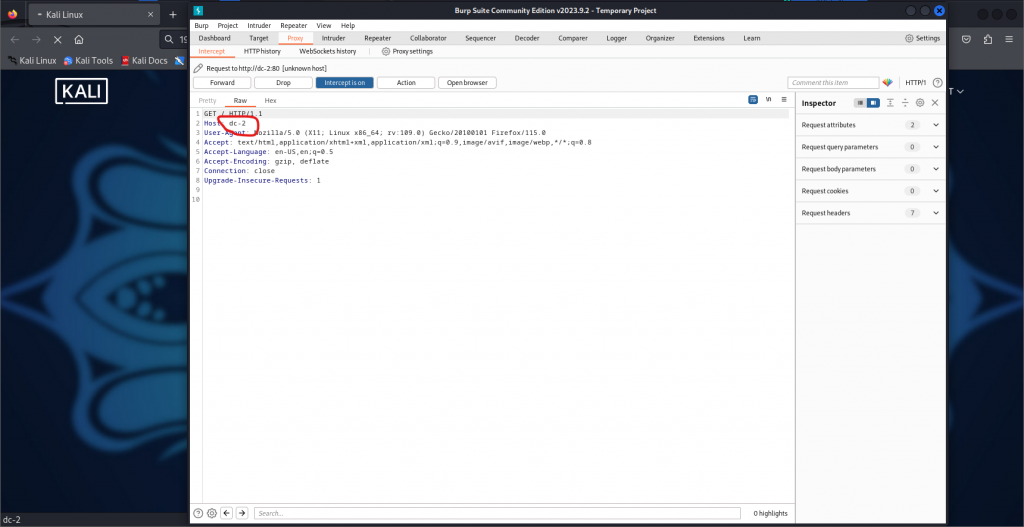

发现第forward过后 HOST条目改变了

注意看这个报错

unknown host dc-2

这个报错我不论在数据包里面怎么修改 都无法解决

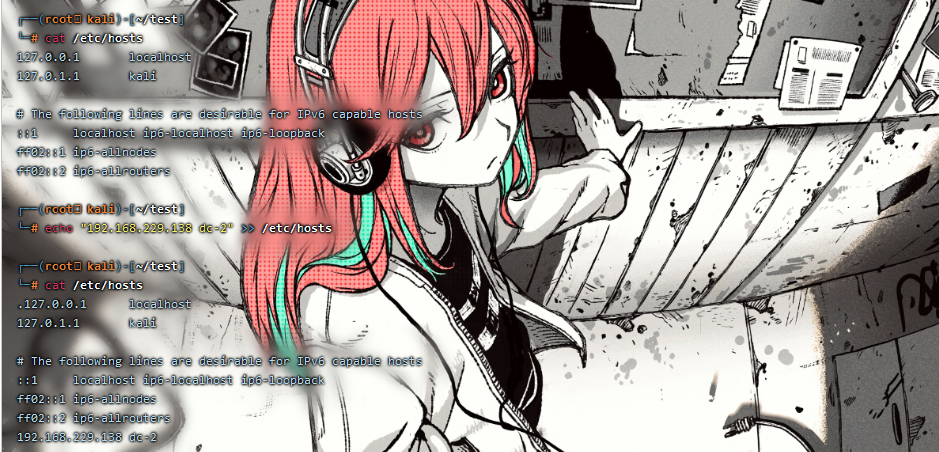

最后根据这个视频解决 https://www.youtube.com/watch?v=qs__Sm4Ee_k

只需要在/etc/hosts里面加上映射就好了

┌──(root㉿kali)-[~/test]

└─# echo "192.168.229.138 dc-2" >> /etc/hosts

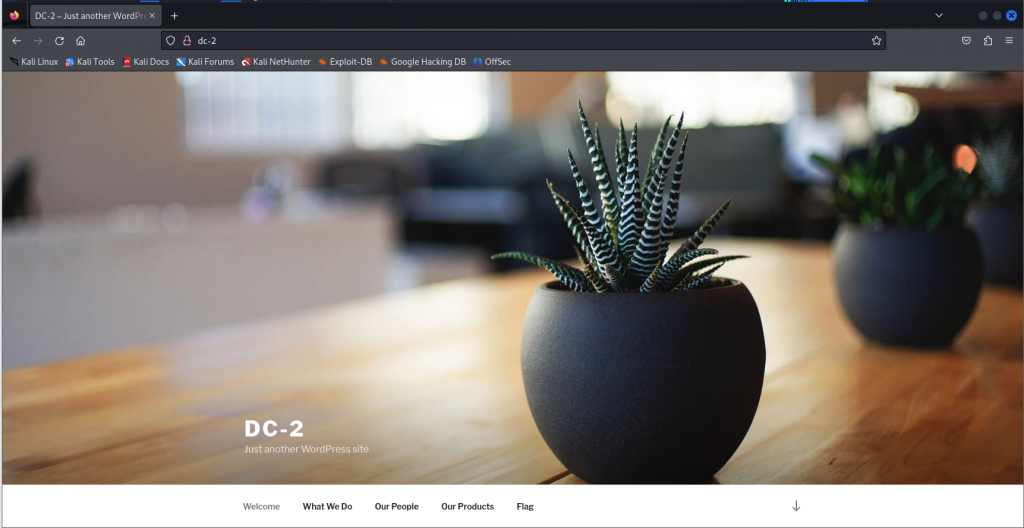

再次访问192.168.229.138 就进去了

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END